Kubernetes高级特性解析:CRD、服务网格与多租户

Kubernetes 高级特性深度解析:CRD、服务网格与多租户实践

一、自定义资源(CRD)与 Operator 模式

1.1 自定义资源(CRD)核心概念

CRD(Custom Resource Definition)是 Kubernetes 中扩展 API 的核心机制,允许用户定义自己的资源类型。与内置的 Pod、Deployment 等资源类似,CRD 定义的资源可以通过 kubectl 操作,并享受 Kubernetes 的声明式 API 优势。

# 示例:定义一个简单的 CRD

apiVersion: apiextensions.k8s.io/v1

kind: CustomResourceDefinition

metadata:

name: myapps.example.com

spec:

group: example.com

versions:

- name: v1

served: true

storage: true

schema:

openAPIV3Schema:

type: object

properties:

spec:

type: object

properties:

replicas:

type: integer

scope: Namespaced

names:

plural: myapps

singular: myapp

kind: MyApp1.2 Operator 模式详解

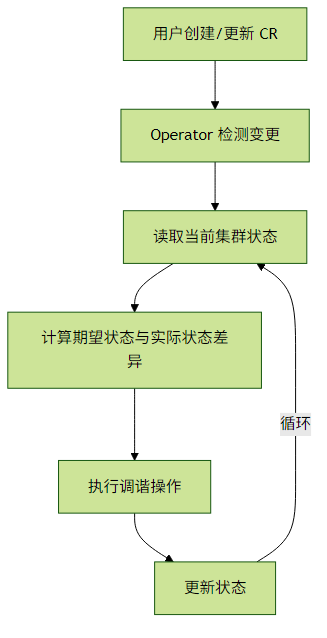

Operator 是将复杂应用的管理逻辑编码为 Kubernetes 控制器的模式。它通常包含:

- 自定义资源定义(CRD)

- 控制器(Controller)逻辑

- 状态协调循环(Reconciliation Loop)

实践建议:

- 使用 Kubebuilder 或 Operator SDK 快速搭建框架

- 遵循控制器最佳实践:幂等操作、事件过滤、重试机制

- 为 CRD 设计合理的状态字段(status.conditions)

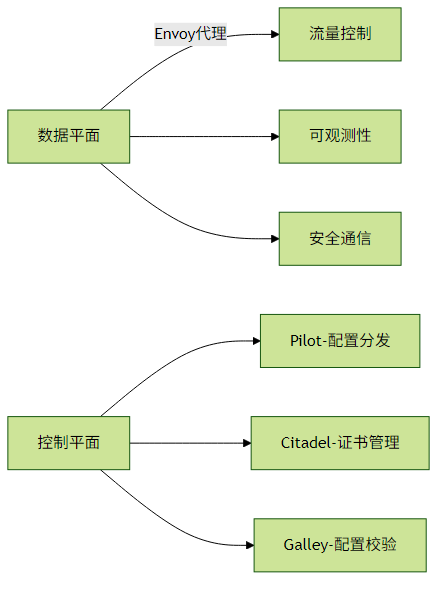

二、服务网格深度集成

2.1 Istio 核心架构

关键功能对比:

| 功能 | Istio | Linkerd |

|---|---|---|

| 流量管理 | 支持百分比路由、镜像等复杂策略 | 侧重金丝雀发布和简单路由 |

| 可观测性 | 集成Prometheus/Grafana/Jeager | 内置Dashboard,轻量级指标 |

| 性能开销 | 较高(Envoy) | 较低(Rust实现) |

| 安装复杂度 | 高 | 低 |

2.2 熔断配置示例

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: reviews-cb

spec:

host: reviews.prod.svc.cluster.local

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

http:

http2MaxRequests: 1000

maxRequestsPerConnection: 10

outlierDetection:

consecutive5xxErrors: 5

interval: 5s

baseEjectionTime: 30s

maxEjectionPercent: 50实践建议:

- 生产环境建议逐步启用功能(先监控后流量管理)

- 使用

istioctl analyze提前检测配置问题 - 通过

Telemetry API定制指标采集

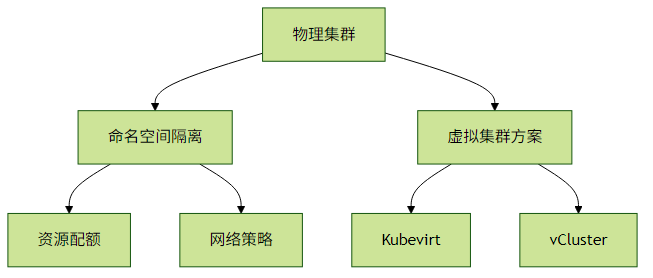

三、多租户完整解决方案

3.1 多层级隔离策略

3.2 配额管理高级示例

apiVersion: v1

kind: ResourceQuota

metadata:

name: team-a-quota

spec:

hard:

requests.cpu: "20"

requests.memory: 100Gi

limits.cpu: "40"

limits.memory: 200Gi

pods: "50"

services: "10"

persistentvolumeclaims: "15"

secrets: "30"

configmaps: "30"

---

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: team-a-admin

rules:

- apiGroups: [""]

resources: ["pods", "services", "pvc"]

verbs: ["*"]

- apiGroups: ["apps"]

resources: ["deployments"]

verbs: ["*"]实践建议:

- 结合

LimitRange设置默认资源限制 - 使用

NetworkPolicy实现租户间网络隔离 - 考虑使用

HNC(Hierarchical Namespace Controller) 实现命名空间继承

四、高级场景实践

4.1 Operator 开发模式选择

| 框架 | 适用场景 | 学习曲线 |

|---|---|---|

| Kubebuilder | 复杂业务逻辑,需要深度定制 | 高 |

| Operator SDK | 快速开发,支持多种语言 | 中 |

| KUDO | 标准化运维操作封装 | 低 |

4.2 服务网格迁移策略

渐进式接入:

# 给命名空间打标签实现部分注入 kubectl label ns demo-ns istio-injection=enabled流量镜像验证:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: reviews-mirror spec: hosts: - reviews http: - route: - destination: host: reviews subset: v1 mirror: host: reviews subset: v2 mirror_percent: 20

五、常见问题排查

CRD 问题:

# 检查CRD注册状态

kubectl get crd myapps.example.com -o yaml

# 查看API资源发现

kubectl api-resources | grep myappIstio 网络问题:

# 检查Sidecar注入状态

kubectl get pods -n demo -o jsonpath='{.items[*].spec.containers[*].name}'

# 查看Envoy配置

istioctl proxy-config all <pod-name> -n <namespace>资源配额冲突:

# 查看配额使用情况

kubectl describe quota team-a-quota

# 检查资源请求设置

kubectl get pods --all-namespaces -o=jsonpath='{range .items[*]}{.metadata.namespace}/{.metadata.name}: {.spec.containers[*].resources.requests}{"\n"}{end}'通过深入理解这些高级特性,可以显著提升Kubernetes集群的管理能力和应用交付效率。建议在测试环境充分验证后再逐步应用到生产环境。