Kubernetes配置管理:ConfigMap与Secret实战指南

Kubernetes配置管理:ConfigMap、Secret与动态更新实战指南

一、ConfigMap:解耦配置与容器镜像

ConfigMap是Kubernetes中用于存储非敏感配置数据的API对象,它将配置从容器镜像中解耦出来,实现配置的集中管理。

核心特性

- 存储键值对或完整配置文件

- 支持多种注入方式(环境变量、命令行参数、卷挂载)

- 命名空间隔离(Namespace-scoped)

创建ConfigMap示例

# 通过kubectl命令创建

kubectl create configmap app-config \

--from-literal=LOG_LEVEL=DEBUG \

--from-file=nginx.conf=./nginx.conf

# YAML声明式创建

apiVersion: v1

kind: ConfigMap

metadata:

name: game-config

data:

game.properties: |

enemy.types=aliens,monsters

player.maximum-lives=5

ui.properties: |

color.good=purple

color.bad=yellow使用方式对比

1. 环境变量注入

env:

- name: LOG_LEVEL

valueFrom:

configMapKeyRef:

name: app-config

key: LOG_LEVEL2. 卷挂载(推荐配置文件场景)

volumes:

- name: config-volume

configMap:

name: game-config

volumeMounts:

- name: config-volume

mountPath: /etc/config实践建议:

- 配置文件变更频率高的场景优先选择卷挂载方式

- 简单键值对可考虑环境变量注入

- 避免在单个ConfigMap中混合不同应用的配置

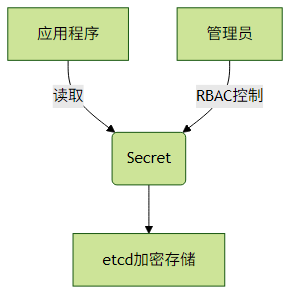

二、Secret:安全管理敏感数据

Secret用于存储密码、OAuth令牌、ssh密钥等敏感信息,提供比ConfigMap更高的安全保护。

类型对比

| 类型 | 用途 | 典型场景 |

|---|---|---|

| Opaque | 用户自定义数据 | 数据库密码 |

| kubernetes.io/service-account-token | ServiceAccount令牌 | API访问认证 |

| kubernetes.io/dockerconfigjson | 私有镜像库凭证 | 拉取私有镜像 |

| kubernetes.io/tls | TLS证书 | HTTPS终端 |

创建与使用示例

# 通过kubectl创建(注意数据需要base64编码)

kubectl create secret generic db-secret \

--from-literal=username=admin \

--from-literal=password='S!B\*d$zDsb='

# YAML声明式创建

apiVersion: v1

kind: Secret

metadata:

name: tls-secret

type: kubernetes.io/tls

data:

tls.crt: <base64 encoded cert>

tls.key: <base64 encoded key>安全最佳实践

- 启用Secret加密存储(使用KMS等加密提供程序)

- 限制Secret访问权限(RBAC)

- 定期轮换Secret内容

- 避免将Secret内容记录到日志中

三、动态配置更新策略

1. 环境变量注入的局限性

- 环境变量在Pod创建后无法更新

- 需要重建Pod才能获取新配置

2. 卷挂载自动更新机制

当ConfigMap/Secret更新时:

- Kubelet会定期检查变化(默认同步周期1分钟)

- 更新后的内容会原子性地写入挂载点

- 大多数现代应用支持自动重载配置(如Nginx的

nginx -s reload)

3. 主动Reload方案

方案一:Sidecar监控+信号通知

containers:

- name: app

image: my-app

volumeMounts:

- name: config-volume

mountPath: /etc/config

- name: reloader

image: stakater/reloader

args: ["-volume-dir", "/etc/config", "-webhook-url", "http://localhost:8080/reload"]方案二:自定义Controller监听变化

// 示例代码片段

informer.AddEventHandler(cache.ResourceEventHandlerFuncs{

UpdateFunc: func(old, new interface{}) {

if new.(*v1.ConfigMap).ResourceVersion != old.(*v1.ConfigMap).ResourceVersion {

triggerReload(new.(*v1.ConfigMap).Labels["app"])

}

},

})方案三:使用开源工具(如Reloader)

kubectl annotate deployment my-app reloader.stakater.com/auto="true"性能考量:

- 频繁更新的配置建议使用独立ConfigMap

- 大规模集群中减少不必要的配置更新

- 考虑使用

immutable: true防止意外修改

四、实战案例:Spring Boot应用配置热更新

1. 创建ConfigMap

apiVersion: v1

kind: ConfigMap

metadata:

name: spring-config

data:

application.properties: |

server.port=8080

spring.datasource.url=jdbc:mysql://db:3306/app

logging.level.root=INFO2. Deployment配置

spec:

template:

spec:

containers:

- name: app

image: spring-app:latest

volumeMounts:

- name: config-volume

mountPath: /config

lifecycle:

postStart:

exec:

command: ["/bin/sh", "-c", "cp /config/application.properties /app/config/"]

volumes:

- name: config-volume

configMap:

name: spring-config3. 添加Actuator监控端点

# application.properties

management.endpoints.web.exposure.include=refresh

management.endpoint.refresh.enabled=true更新配置后调用刷新接口:

curl -X POST http://pod-ip:8080/actuator/refresh五、常见问题排查

配置未更新:

- 检查ConfigMap/Secret的更新时间戳:

kubectl get cm --watch - 验证kubelet同步周期(--sync-frequency参数)

- 检查卷挂载的subPath使用情况(使用subPath时不支持自动更新)

- 检查ConfigMap/Secret的更新时间戳:

权限问题:

# 检查ServiceAccount权限 kubectl auth can-i update configmap --as=system:serviceaccount:default:default配置热更新失败:

- 确保应用支持配置重载

- 检查应用日志获取重载失败原因

- 考虑使用就绪探针延迟流量切换

六、进阶实践建议

配置版本管理:

- 将ConfigMap与代码版本关联(通过annotations记录Git commit)

- 使用Kustomize进行配置叠加管理

多环境配置:

# 通过命名空间隔离环境配置 kubectl create configmap app-config --from-file=config=dev.properties -n dev kubectl create configmap app-config --from-file=config=prod.properties -n prod敏感配置加密:

- 使用SealedSecret(Bitnami)实现GitOps安全

- 考虑Vault等专业密钥管理工具集成

通过合理运用ConfigMap和Secret的多种注入方式,结合动态更新策略,可以构建出灵活可靠的云原生配置管理体系。建议在实际应用中根据配置变更频率、安全等级等需求选择合适的方案组合。