Kubernetes CI/CD与GitOps实战指南

Kubernetes CI/CD与GitOps实战指南:从流水线到安全交付

引言

在现代云原生应用开发中,高效的CI/CD(持续集成/持续交付)流程和GitOps实践已成为不可或缺的部分。本文将深入探讨Kubernetes生态中的CI/CD工具链,包括流水线集成、GitOps工具以及镜像安全等关键环节,帮助您构建可靠且安全的软件交付体系。

一、流水线集成:构建自动化交付管道

1. Jenkins:传统CI/CD的Kubernetes适配

Jenkins作为老牌CI/CD工具,通过Kubernetes插件可实现动态构建代理:

pipeline {

agent {

kubernetes {

label 'my-jenkins-agent'

yaml """

metadata:

labels:

app: jenkins-agent

spec:

containers:

- name: jnlp

image: jenkins/inbound-agent:latest

resources:

limits:

cpu: 500m

memory: 512Mi

"""

}

}

stages {

stage('Build') {

steps {

container('maven') {

sh 'mvn clean package'

}

}

}

}

}最佳实践:

- 使用Jenkins Configuration-as-Code (JCasC)管理配置

- 为不同项目创建独立的Kubernetes命名空间

- 利用Pod模板实现构建环境标准化

2. Tekton:云原生构建流水线

Tekton是Kubernetes原生的CI/CD框架,通过CRD定义流水线:

apiVersion: tekton.dev/v1beta1

kind: Pipeline

metadata:

name: build-deploy-pipeline

spec:

tasks:

- name: build

taskRef:

name: maven-build

- name: deploy

taskRef:

name: kubectl-deploy

runAfter: ["build"]优势对比:

| 特性 | Jenkins | Tekton |

|---|---|---|

| 架构 | 中心化 | 分布式 |

| 扩展性 | 插件体系 | Kubernetes原生 |

| 资源隔离 | 较弱 | 强(Pod级别) |

| 学习曲线 | 平缓 | 较陡 |

3. Argo Workflows:复杂工作流编排

对于数据密集型任务,Argo Workflows提供DAG支持:

apiVersion: argoproj.io/v1alpha1

kind: Workflow

metadata:

generateName: ml-pipeline-

spec:

entrypoint: main

templates:

- name: main

dag:

tasks:

- name: preprocess

template: preprocess-data

- name: train

dependencies: [preprocess]

template: train-model适用场景:

- 机器学习流水线

- 批量数据处理

- 多阶段审批部署

二、GitOps实践:声明式环境管理

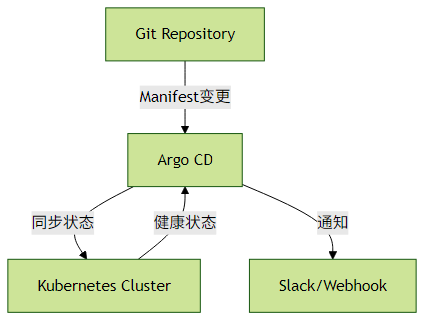

1. Argo CD架构解析

核心功能:

- 自动同步(Auto-Sync)

- 健康状态检查

- 回滚历史管理

- 多集群管理

2. Flux v2操作示例

Flux的Kustomization资源定义:

apiVersion: kustomize.toolkit.fluxcd.io/v1beta2

kind: Kustomization

metadata:

name: app-production

namespace: flux-system

spec:

interval: 5m

path: "./manifests/production"

prune: true

sourceRef:

kind: GitRepository

name: apps-repo

validation: clientArgo CD vs Flux对比:

| 维度 | Argo CD | Flux v2 |

|---|---|---|

| 界面 | 丰富Web UI | 主要CLI |

| 多租户 | 完善 | 基础支持 |

| 通知系统 | 集成 | 需外部组件 |

| Helm支持 | 原生 | 通过HelmController |

3. 渐进式交付策略

结合Argo Rollouts实现金丝雀发布:

apiVersion: argoproj.io/v1alpha1

kind: Rollout

metadata:

name: canary-demo

spec:

strategy:

canary:

steps:

- setWeight: 20

- pause: {duration: 1h}

- setWeight: 50

- pause: {duration: 1h}

- setWeight: 100发布策略选择:

- 蓝绿部署:版本切换快,资源占用高

- 金丝雀发布:风险可控,发布周期长

- A/B测试:需要流量标记,业务复杂度高

三、镜像构建与安全

1. Kaniko无特权构建

apiVersion: batch/v1

kind: Job

metadata:

name: kaniko-build

spec:

template:

spec:

containers:

- name: kaniko

image: gcr.io/kaniko-project/executor:latest

args:

- --dockerfile=Dockerfile

- --context=git://github.com/org/repo#ref:path/to/dir

- --destination=gcr.io/my-project/image构建优化技巧:

- 使用多阶段构建减小镜像体积

- 利用缓存加速构建(--cache=true)

- 并行构建独立组件

2. 安全扫描与合规

Trivy扫描示例:

# 扫描镜像

trivy image --severity HIGH,CRITICAL nginx:latest

# 集成到CI

trivy fs --security-checks vuln,config ./src/安全防护体系:

- 镜像签名(cosign)

- SBOM生成(syft)

- 漏洞扫描(trivy)

- 运行时防护(Falco)

四、完整实践案例:电商平台交付流水线

架构设计

关键配置片段

Tekton构建任务:

apiVersion: tekton.dev/v1beta1 kind: Task metadata: name: java-build spec: steps: - name: build image: maven:3.8-jdk-11 script: | mvn -B clean package -DskipTests - name: trivy-scan image: aquasec/trivy:latest script: | trivy fs --security-checks vuln --exit-code 1 ./target/Argo CD应用定义:

apiVersion: argoproj.io/v1alpha1 kind: Application metadata: name: payment-service spec: destination: namespace: payment server: https://kubernetes.default.svc source: path: charts/payment repoURL: git@github.com:my-org/gitops-repo.git targetRevision: main helm: values: | replicas: 3 resources: limits: cpu: 1000m memory: 1Gi

五、常见问题与解决方案

同步滞后问题:

- 症状:Git仓库变更未及时同步到集群

排查:

kubectl get applications -n argocd argocd app sync my-app- 解决:调整syncPolicy的automated.interval

构建资源不足:

- 错误:"OOMKilled"或"CPUThrottling"

优化:

resources: requests: cpu: "1" memory: "2Gi" limits: cpu: "2" memory: "4Gi"

安全扫描误报:

- 处理:在.trivyignore中添加例外

示例:

CVE-2021-44228 # 理由:已通过其他方式缓解此漏洞

结语

构建高效的Kubernetes CI/CD体系需要根据团队规模和技术栈选择合适的工具组合。建议从简单流水线开始,逐步引入GitOps实践和安全扫描,最终形成完整的DevSecOps流程。记住:工具是手段,快速可靠地交付业务价值才是最终目标。

演进路线建议:

- 初级阶段:Jenkins + Shell脚本

- 中级阶段:Tekton + Argo CD

- 高级阶段:多集群GitOps + 渐进式交付 + 完整安全防护