Docker网络管理指南:从基础到生产实践

Docker网络管理深度解析:从基础模式到生产实践

一、Docker网络基础架构

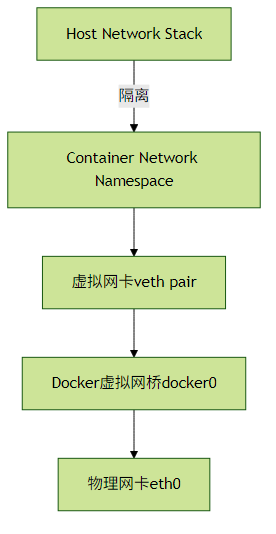

Docker的网络子系统采用可插拔的驱动架构,默认提供多种网络模式以满足不同场景需求。理解Docker网络的核心在于掌握其命名空间隔离机制:

二、网络模式详解

1. Bridge模式(默认)

工作原理:

- 创建独立的网络命名空间

- 通过veth pair连接容器与docker0网桥

- 自动分配172.17.0.0/16的IP地址

典型应用:

# 默认bridge网络

docker run -d --name web nginx

# 自定义bridge网络

docker network create my-bridge

docker run -d --network=my-bridge --name app my-app实践建议:

- 适合同一主机上的多容器隔离通信

- 生产环境建议创建自定义bridge网络(自动提供DNS解析)

2. Host模式

特点:

- 直接使用主机网络栈

- 无NAT转换,性能最佳

- 端口冲突风险

使用场景:

docker run -d --network=host nginx

# 此时容器直接使用主机的80端口性能对比:

| 模式 | 延迟 | 吞吐量 | 适用场景 |

|---|---|---|---|

| Bridge | 中 | 中 | 通用场景 |

| Host | 低 | 高 | 高性能需求 |

| Overlay | 高 | 中 | 跨主机通信 |

3. None模式

完全禁用网络栈,适用于:

- 安全敏感型容器

仅需本地UNIX套接字的场景

docker run --network=none alpine ip addr # 将只显示lo回环接口

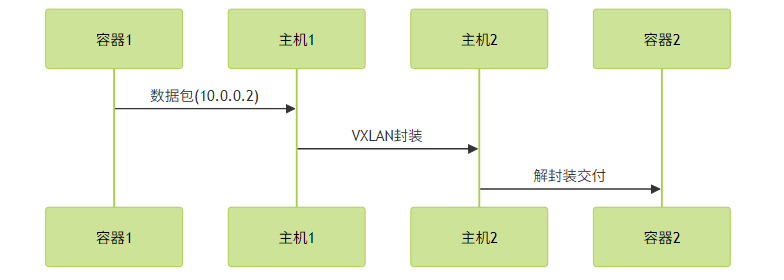

4. Overlay网络

跨主机通信方案:

配置步骤:

# 初始化Swarm集群

docker swarm init

# 创建overlay网络

docker network create -d overlay my-overlay

# 跨主机部署服务

docker service create --network=my-overlay --name demo nginx三、端口映射与容器通信

1. 端口映射实践

基础语法:

docker run -p [HOST_IP:]HOST_PORT:CONTAINER_PORT[/PROTOCOL]高级示例:

# 映射UDP端口

docker run -p 53:53/udp dns-server

# 随机主机端口

docker run -p 8080 nginx

# 查看实际映射端口

docker port <container> 80802. 容器间通信方案

方案对比表:

| 方法 | 优点 | 缺点 |

|---|---|---|

| IP直连 | 简单直接 | IP变化导致配置失效 |

| 网络别名 | 名称解析 | 依赖自定义网络 |

| Link机制(已废弃) | 环境变量注入 | 单主机限制 |

| 共享网络命名空间 | 零延迟通信 | 隔离性降低 |

推荐实践:

# 创建带DNS的自定义网络

docker network create app-net

# 使用网络别名通信

docker run -d --network=app-net --name db redis

docker run -d --network=app-net --name app -e "DB_HOST=db" my-app四、生产环境网络调优

1. 网络性能优化

内核参数调整:

# 增大连接跟踪表大小

echo 65536 > /proc/sys/net/nf_conntrack_max

# 优化TCP缓冲区

sysctl -w net.core.rmem_max=16777216

sysctl -w net.core.wmem_max=16777216容器启动参数:

docker run --network=my-bridge \

--sysctl net.ipv4.tcp_keepalive_time=600 \

nginx2. 安全加固措施

网络访问控制:

# 创建仅允许特定容器通信的网络

docker network create --internal secure-net

# 使用iptables规则限制访问

iptables -I DOCKER-USER -i eth0 ! -s 192.168.1.100 -j DROP五、常见问题排查

1. 网络连通性诊断

检查工具链:

# 查看容器网络配置

docker exec -it <container> ip addr

# 测试DNS解析

docker exec -it <container> nslookup google.com

# 网络抓包分析

docker run --net=container:<target> nicolaka/netshoot tcpdump -i eth02. 典型错误处理

端口冲突:

# 查找占用端口的进程

ss -tulnp | grep :80

# 解决方案:

# 1. 更改主机端口映射 -p 8080:80

# 2. 停止冲突进程

# 3. 使用host网络时需要确保端口唯一跨主机通信问题:

- 检查防火墙是否放行VXLAN端口(默认4789)

- 验证Swarm节点状态

docker node ls - 检查Overlay网络配置

docker network inspect <network>

六、最佳实践总结

网络分层设计:

- 前端服务使用bridge+端口映射

- 微服务间通信使用自定义bridge网络

- 数据库集群使用overlay网络

监控指标关注:

- 容器网络吞吐量(

docker stats) - 连接跟踪表使用率(

conntrack -L | wc -l) - DNS查询延迟(

dig命令分析)

- 容器网络吞吐量(

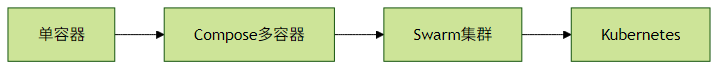

- 演进路线建议:

通过合理选择和组合不同的网络模式,可以构建出既满足性能需求又保证安全隔离的容器化应用架构。建议在开发初期就规划好网络方案,避免后期架构调整带来的迁移成本。