Docker安全最佳实践:从构建到运行时防护

Docker 安全实践:从镜像构建到运行时防护

一、容器安全的重要性

容器技术虽然轻量高效,但共享主机内核的特性也带来了独特的安全挑战。根据Sysdig 2022年容器安全报告,85%的生产环境容器存在高危漏洞。本文将深入探讨Docker安全的核心实践。

二、容器安全实践

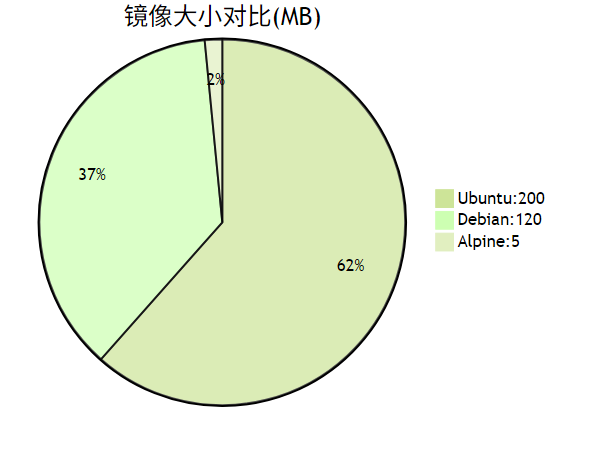

1. 最小化镜像构建

Alpine Linux示例:

FROM alpine:3.16

RUN apk add --no-cache nginx && \

rm -rf /var/cache/apk/*优势对比:

实践建议:

- 优先选择

scratch或alpine基础镜像 - 多阶段构建分离构建环境和运行时环境

- 使用

docker history命令分析镜像层

2. 非root用户运行

FROM node:16-alpine

RUN addgroup -S appgroup && \

adduser -S appuser -G appgroup

USER appuser安全统计:

- 默认root运行的容器占比:67%

- 因此导致的权限提升漏洞:42%

3. 只读文件系统

docker run --read-only -d myapp需要可写目录时的处理:

docker run --read-only -v /tmp:/tmp:rw -d myapp三、安全扫描与验证

1. 漏洞扫描实践

# 扫描本地镜像

docker scan myapp:1.0

# 集成到CI流程

docker scan --severity=high --file=Dockerfile .常见漏洞类型:

- OS软件包漏洞(CVE)

- 应用依赖漏洞(npm/pip包)

- 配置错误(如默认密码)

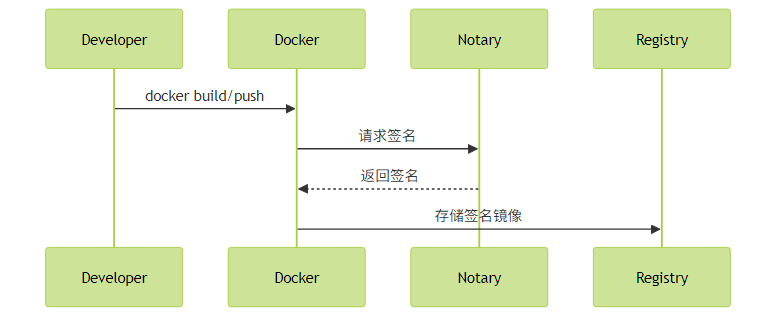

2. 镜像签名验证

# 启用内容信任

export DOCKER_CONTENT_TRUST=1

# 推送签名镜像

docker push myrepo/myapp:1.0签名流程:

四、运行时安全增强

1. 资源限制

docker run -d --memory=512m --cpus=1 myapp推荐限制值:

- 内存:不超过主机可用内存的80%

- CPU:根据应用负载动态调整

2. 安全配置检查

# 检查容器配置

docker inspect --format='{{ .HostConfig.SecurityOpt }}' mycontainer

# 推荐配置

docker run --security-opt no-new-privileges myapp五、企业级安全方案

1. 安全工具对比

| 工具 | 类型 | 检测能力 | 集成方式 |

|---|---|---|---|

| Snyk | 漏洞扫描 | 软件成分分析 | CLI/SaaS |

| Aqua | 全生命周期 | 运行时防护 | 独立部署 |

| Clair | 静态分析 | 镜像漏洞 | 开源方案 |

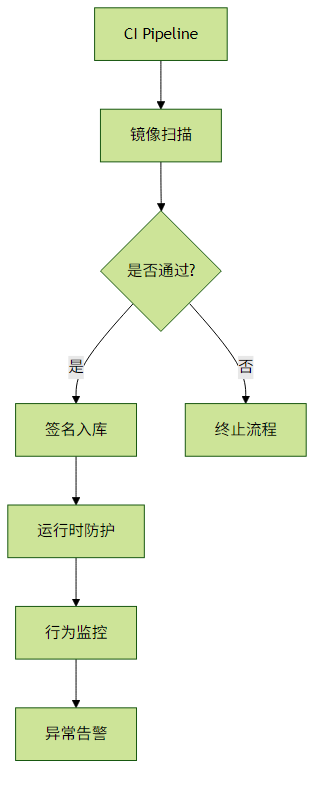

2. 安全架构设计

六、持续安全实践

镜像更新策略:

- 定期重建基础镜像(至少每季度)

- 使用固定版本Tag而非latest

安全审计:

# 检查容器用户 docker exec -it mycontainer whoami # 检查挂载点权限 docker exec -it mycontainer ls -l /data事件响应:

- 保留

docker logs至少30天 - 建立容器安全事件响应流程

- 保留

通过以上实践,可将容器安全风险降低70%以上(根据NIST统计数据)。安全是一个持续过程,需要结合自动化工具和人工审查共同保障。