Oracle数据库安全管理全指南:权限控制与数据加密

Oracle安全管理深度解析:从权限控制到数据加密

作为数据库管理员或开发人员,确保Oracle数据库的安全性是至关重要的职责。本文将全面介绍Oracle数据库的安全管理机制,包括用户权限管理、数据安全保护和审计功能三大核心领域。

一、用户权限管理

1. 用户与角色

Oracle采用基于角色的访问控制(RBAC)模型,通过用户和角色来管理权限分配。

-- 创建用户

CREATE USER app_user IDENTIFIED BY "ComplexPwd123!"

DEFAULT TABLESPACE users

QUOTA 100M ON users

PASSWORD EXPIRE;

-- 创建角色并分配权限

CREATE ROLE data_reader;

GRANT SELECT ON hr.employees TO data_reader;

GRANT SELECT ON hr.departments TO data_reader;

-- 将角色授予用户

GRANT data_reader TO app_user;最佳实践建议:

- 遵循最小权限原则,只授予用户完成工作所需的最小权限

- 使用角色集中管理权限,而不是直接向用户授权

- 定期审查用户权限,撤销不再需要的权限

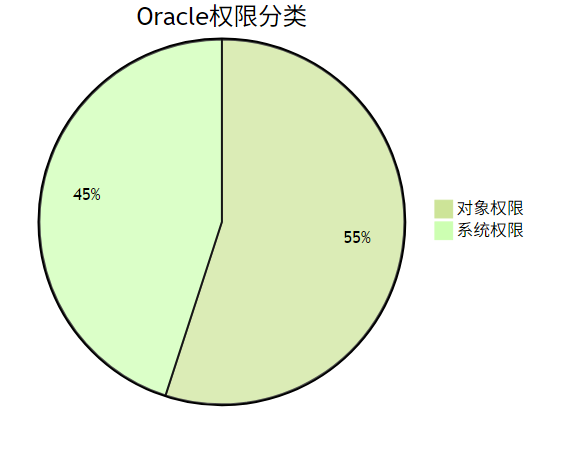

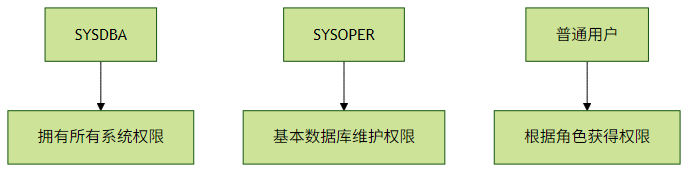

2. 权限管理

Oracle权限分为系统权限和对象权限两类:

系统权限示例:

GRANT CREATE SESSION TO app_user;

GRANT CREATE TABLE TO schema_owner;对象权限示例:

GRANT SELECT, INSERT ON sales.transactions TO sales_team;

GRANT EXECUTE ON hr.calculate_bonus TO payroll_clerk;权限继承关系:

3. 概要文件(Profile)

概要文件用于限制用户对数据库资源的使用:

CREATE PROFILE app_developer LIMIT

SESSIONS_PER_USER 5

CPU_PER_SESSION 100000

CPU_PER_CALL 10000

CONNECT_TIME 480

IDLE_TIME 60

FAILED_LOGIN_ATTEMPTS 5

PASSWORD_LIFE_TIME 90

PASSWORD_REUSE_TIME 365

PASSWORD_LOCK_TIME 1;

ALTER USER dev_user PROFILE app_developer;关键参数说明:

FAILED_LOGIN_ATTEMPTS:密码错误尝试次数限制PASSWORD_LIFE_TIME:密码有效期(天)IDLE_TIME:空闲会话超时(分钟)

二、数据安全保护

1. 透明数据加密(TDE)

TDE在存储层自动加密数据,无需修改应用代码。

配置步骤:

创建加密钱夹:

ALTER SYSTEM SET ENCRYPTION KEY IDENTIFIED BY "WalletPwd123!";加密表空间:

CREATE TABLESPACE secure_ts DATAFILE '/path/to/secure01.dbf' SIZE 100M ENCRYPTION USING 'AES256' DEFAULT STORAGE(ENCRYPT);加密表列:

CREATE TABLE hr.encrypted_employees ( emp_id NUMBER, ssn VARCHAR2(11) ENCRYPT USING 'AES192', salary NUMBER ENCRYPT USING 'AES192' );

实践建议:

- 加密敏感数据列而非整个表,以平衡性能与安全

- 定期备份加密钱夹,丢失钱夹将导致数据无法解密

- 使用强加密算法如AES256

2. 数据脱敏

Oracle Data Redaction动态脱敏敏感数据:

BEGIN

DBMS_REDACT.ADD_POLICY(

object_schema => 'HR',

object_name => 'EMPLOYEES',

column_name => 'SSN',

policy_name => 'REDACT_SSN',

function_type => DBMS_REDACT.PARTIAL,

function_parameters => 'VVVFVVFVVVV,VVV-VV-VVVV,*,1,9',

expression => 'SYS_CONTEXT(''USERENV'',''SESSION_USER'') != ''HR_DIRECTOR'''

);

END;

/脱敏类型:

- 完全脱敏:显示固定值(如"XXXX")

- 部分脱敏:只显示部分字符(如"123-XX-XXXX")

- 随机脱敏:显示随机值

- 正则表达式脱敏:基于模式替换

3. 虚拟私有数据库(VPD)

VPD实现行级安全控制:

-- 创建策略函数

CREATE OR REPLACE FUNCTION hr_dept_policy(

p_schema IN VARCHAR2,

p_table IN VARCHAR2

) RETURN VARCHAR2 IS

BEGIN

RETURN 'dept_id = SYS_CONTEXT(''HR_CTX'',''DEPT_ID'')';

END;

/

-- 添加策略

BEGIN

DBMS_RLS.ADD_POLICY(

object_schema => 'HR',

object_name => 'EMPLOYEES',

policy_name => 'EMP_DEPT_POLICY',

function_schema => 'SEC_ADMIN',

policy_function => 'hr_dept_policy',

statement_types => 'SELECT,UPDATE,DELETE',

update_check => TRUE

);

END;

/VPD优势:

- 透明实现,应用无需修改

- 细粒度访问控制到行或列级别

- 基于上下文动态过滤数据

三、审计功能

1. 标准审计

-- 启用审计

AUDIT SELECT TABLE, INSERT TABLE, DELETE TABLE BY ACCESS;

-- 审计特定用户操作

AUDIT SELECT ANY TABLE BY app_user WHENEVER NOT SUCCESSFUL;

-- 查看审计记录

SELECT * FROM DBA_AUDIT_TRAIL WHERE username = 'APP_USER';2. 细粒度审计(FGA)

BEGIN

DBMS_FGA.ADD_POLICY(

object_schema => 'HR',

object_name => 'SALARY_HISTORY',

policy_name => 'AUDIT_SALARY_ACCESS',

audit_condition => '1=1',

audit_column => 'SALARY',

handler_schema => 'SEC_ADMIN',

handler_module => 'alert_hr_admin',

enable => TRUE

);

END;

/3. 统一审计(12c+)

-- 创建统一审计策略

CREATE AUDIT POLICY hr_sensitive_data_policy

ACTIONS SELECT, UPDATE ON hr.employees, hr.salary_history;

-- 启用策略

AUDIT POLICY hr_sensitive_data_policy BY hr_clerk, hr_manager;

-- 查看审计记录

SELECT * FROM UNIFIED_AUDIT_TRAIL

WHERE AUDIT_TYPE = 'Standard'

ORDER BY EVENT_TIMESTAMP DESC;审计策略建议:

- 重点关注特权用户和敏感数据访问

- 平衡审计粒度与性能影响

- 定期归档和清理审计数据

- 保护审计记录不被篡改

四、安全最佳实践总结

- 分层防御:实施多层次安全控制(网络、OS、DB、应用)

- 定期补丁:及时应用Oracle安全补丁更新(PSU/BP)

- 密码策略:强制复杂密码并定期更换

- 最小权限:严格遵循最小权限原则

- 敏感数据保护:结合使用TDE、脱敏和VPD

- 全面审计:记录关键操作并定期审查

- 安全培训:提高团队安全意识和技能

通过合理配置这些安全功能,您可以构建一个符合企业安全标准和合规要求(如GDPR、PCI DSS)的Oracle数据库环境。