Git安全实践:SSH/HTTPS认证与GPG签名提交指南

Git安全实践:SSH/HTTPS认证与GPG签名提交详解

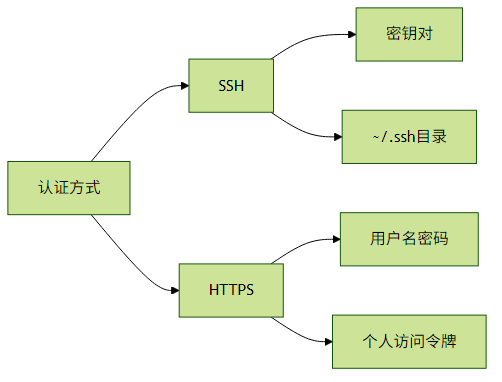

一、SSH vs HTTPS认证机制

1.1 认证方式对比

SSH认证:

- 基于非对称加密(RSA/Ed25519算法)

- 使用密钥对进行身份验证

- 典型应用场景:开发人员日常代码推送

HTTPS认证:

- 基于用户名密码或个人访问令牌(PAT)

- 支持双重验证(2FA)

- 典型应用场景:CI/CD流水线集成

1.2 SSH密钥配置实战

生成密钥对(推荐使用Ed25519算法):

ssh-keygen -t ed25519 -C "your_email@example.com"配置SSH Agent:

eval "$(ssh-agent -s)" ssh-add ~/.ssh/id_ed25519添加到Git平台(以GitHub为例):

cat ~/.ssh/id_ed25519.pub | pbcopy # 复制公钥 # 然后粘贴到GitHub的SSH Keys设置页面测试连接:

ssh -T git@github.com

最佳实践建议:

- 为不同平台使用不同密钥对

- 定期轮换密钥(建议每6-12个月)

- 使用

ssh-keygen -p命令定期更新密钥密码

二、GPG签名提交

2.1 为什么需要签名提交

- 验证提交者真实身份:防止冒充提交

- 确保提交完整性:内容未被篡改

- 符合安全合规要求:特别是金融、政府类项目

2.2 GPG签名配置步骤

安装GPG工具:

# macOS brew install gnupg # Linux (Debian/Ubuntu) apt-get install gnupg生成GPG密钥:

gpg --full-generate-key # 选择RSA类型,密钥长度建议4096位配置Git使用GPG:

git config --global user.signingkey <your-key-id> git config --global commit.gpgsign true # 自动签名所有提交签名提交示例:

git commit -S -m "Signed commit message"

2.3 验证签名提交

查看签名验证状态:

git log --show-signature输出示例:

commit 1a2b3c4d5e (HEAD -> main) gpg: Signature made Wed Jun 1 14:30:22 2023 CST gpg: using RSA key ABCDEF1234567890 gpg: Good signature from "John Doe <john@example.com>" Author: John Doe <john@example.com> Date: Wed Jun 1 14:30:22 2023 +0800 Signed commit message

故障排查技巧:

如果遇到

gpg: signing failed: No secret key错误,尝试:export GPG_TTY=$(tty)

三、企业级安全实践建议

3.1 强制签名策略

通过服务端钩子实现强制签名(示例pre-receive钩子片段):

#!/bin/bash

while read oldrev newrev refname; do

if git rev-list --pretty=format:"%G?" "$newrev" | grep -qv "G"; then

echo "ERROR: Unsigned commits detected!"

exit 1

fi

done3.2 密钥管理方案

| 方案类型 | 适用场景 | 工具推荐 |

|---|---|---|

| 本地管理 | 个人开发者 | GPG Suite (macOS) |

| 集中管理 | 企业团队 | HashiCorp Vault |

| 硬件密钥 | 高安全要求 | YubiKey, Nitrokey |

3.3 审计日志集成

示例命令查看项目所有签名:

git log --pretty="format:%h %G? %aN %s" --show-signature输出示例:

1a2b3c G John Doe Fix security vulnerability

4d5e6f U Jane Smith Update README # U表示未签名四、常见问题解决方案

Q1:SSH连接超时怎么办?

- 检查防火墙设置(端口22通常需要开放)

- 测试基础连接:

telnet github.com 22 - 尝试使用HTTPS作为备用方案

Q2:GPG签名在IDE中不工作?

- VS Code:安装"Git GPG"扩展

- IntelliJ:确保

git.gpg.program配置指向正确路径 - Eclipse:检查EGit插件的GPG设置

Q3:如何撤销泄露的密钥?

生成撤销证书:

gpg --gen-revoke <key-id> > revoke.asc发布到密钥服务器:

gpg --keyserver hkp://keyserver.ubuntu.com --send-keys <key-id> gpg --keyserver hkp://keyserver.ubuntu.com --send-keys revoke.asc

通过实施这些安全实践,可以显著提高代码仓库的安全性和可审计性。建议团队在新项目初始化时就建立安全规范,而不是后期补救。