Docker与虚拟机对比:性能与隔离性深度解析

Docker与传统虚拟化技术的深度对比:性能与隔离性解析

引言

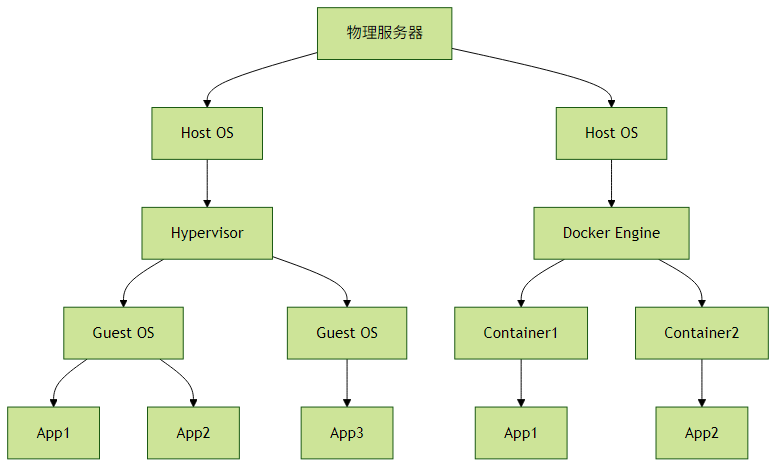

在现代应用部署领域,Docker容器与传统虚拟机(VM)是两种主流的技术方案。本文将从架构师视角,深入分析两者的性能差异和隔离性特点,帮助开发者根据实际场景做出合理选择。

一、性能差异对比

1.1 启动时间

传统虚拟机:

- 需要完整启动Guest OS内核和系统服务

- 典型启动时间:30秒到数分钟

- 示例:启动一个Ubuntu VM需要加载完整内核

# 虚拟机启动过程(模拟)

$ time virsh start ubuntu-vm

real 0m45.672sDocker容器:

- 共享主机内核,仅启动应用进程

- 典型启动时间:毫秒到秒级

- 示例:启动Nginx容器

$ time docker run -d nginx

real 0m0.342s实践建议:

- 需要快速扩缩容的场景(如突发流量)优先选择容器

- 长期运行的稳定环境两者均可考虑

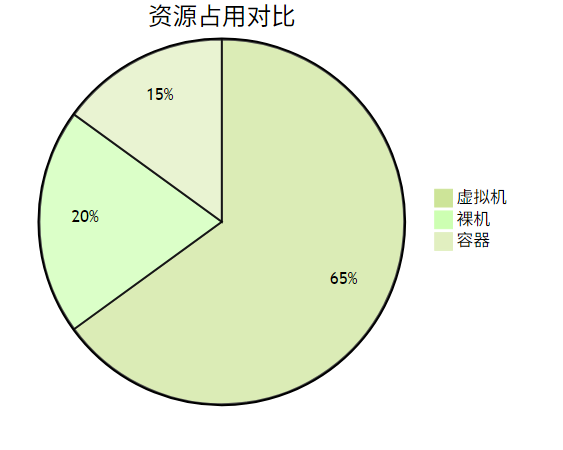

1.2 资源开销

关键指标对比:

| 指标 | 虚拟机 | Docker容器 |

|---|---|---|

| CPU开销 | 10-20% | 1-5% |

| 内存占用 | 每个VM需预留内存 | 共享主机内存 |

| 存储占用 | GB级 | MB级 |

| 网络延迟 | 较高 | 接近原生 |

实践建议:

- 资源受限环境(如开发机)优先使用容器

- 对性能敏感的应用建议实测两种方案

二、隔离性对比

2.1 安全边界

虚拟机隔离:

- 基于硬件虚拟化(VT-x/AMD-V)

- 完全的OS级隔离

- 安全漏洞影响范围小

- 示例:一个VM被攻破不会影响其他VM

容器隔离:

- 基于Linux命名空间和cgroups

- 进程级隔离

- 共享内核带来潜在风险

- 示例:内核漏洞可能影响所有容器

2.2 强化容器安全的实践

使用非root用户:

FROM alpine RUN adduser -D myuser USER myuser CMD ["myapp"]只读文件系统:

docker run --read-only -d nginx资源限制:

docker run -it --cpus="1.5" --memory="512m" nginx

实践建议:

- 多租户环境优先选择VM

- 可信环境可使用容器+安全加固

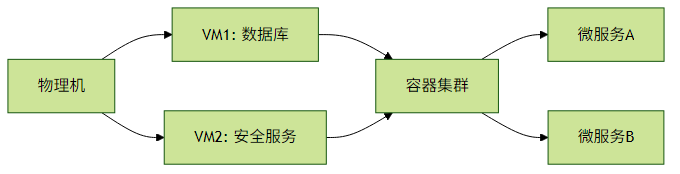

- 关键系统建议VM+容器的混合部署

三、典型场景选择建议

微服务架构:

- 推荐容器:快速部署、资源高效

- 示例:Kubernetes+Docker组合

遗留系统迁移:

- 推荐VM:完整环境兼容

- 示例:传统Windows应用

- 混合部署方案:

四、性能实测对比

使用stress-ng工具测试:

虚拟机测试:

# 在VM内执行

stress-ng --cpu 4 --timeout 60s结果:CPU利用率约85%,上下文切换较多

容器测试:

docker run --rm -it stress-ng --cpu 4 --timeout 60s结果:CPU利用率接近100%,上下文切换少

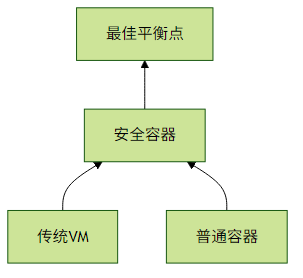

五、演进趋势

安全容器技术:

- gVisor:用户态内核

- Kata Containers:轻量级VM

- 混合方案:

结语

容器和虚拟化技术各有优劣,现代架构往往采用混合方案。建议:

- 开发测试环境优先使用容器

- 生产环境根据安全需求选择

- 关注安全容器等新兴技术

最终选择取决于您的具体需求:需要极致性能还是绝对隔离?理解这些差异将帮助您构建更合理的系统架构。