ELK Stack高级功能解析:机器学习、安全与APM

ELK Stack高级功能深度解析:机器学习、安全分析与APM

ELK Stack(Elasticsearch、Logstash、Kibana)不仅是一个强大的日志管理平台,还提供了丰富的高级功能,包括机器学习、安全分析和应用性能监控(APM)。本文将深入探讨这些高级功能的核心概念和实际应用。

一、机器学习功能

1. 异常检测

Elasticsearch的机器学习功能可以自动识别数据中的异常模式,无需预先定义规则。

工作原理:

- 基于统计模型分析历史数据模式

- 实时监控数据流并标记异常

- 支持单指标和多指标分析

// 创建异常检测作业示例

PUT _ml/anomaly_detectors/response_time_anomalies

{

"analysis_config": {

"bucket_span": "15m",

"detectors": [

{

"function": "high_mean",

"field_name": "response_time"

}

]

},

"data_description": {

"time_field": "@timestamp"

}

}实践建议:

- 从关键业务指标开始实施异常检测

- 设置合理的桶大小(bucket span)平衡灵敏度和性能

- 定期审查和调整异常阈值

2. 日志分类

机器学习可以自动对日志进行分类和模式识别:

- 自动识别日志类型(错误、警告、信息等)

- 聚类相似日志事件

- 识别未知日志模式

实践建议:

- 使用Grok模式预处理日志以提高分类准确性

- 定期重新训练模型以适应日志格式变化

- 结合人工审核验证分类结果

3. 预测分析

基于时间序列数据的预测功能:

- 预测未来趋势(如流量增长、资源需求)

- 识别周期性模式

- 容量规划支持

实践建议:

- 确保有足够的历史数据(至少2-3个完整周期)

- 对季节性明显的指标使用季节性预测模型

- 将预测结果与实际数据对比以验证模型准确性

二、安全分析(SIEM)

1. SIEM功能

Elastic Stack提供完整的安全信息与事件管理(SIEM)解决方案:

- 安全数据集中收集和存储

- 实时事件监控

- 历史数据分析

关键组件:

- Security app (Kibana)

- 预定义安全检测规则

- 事件时间线可视化

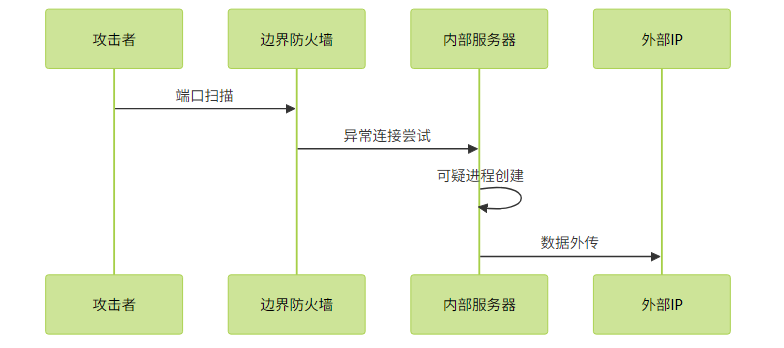

2. 威胁检测

内置的威胁检测功能包括:

- 异常登录检测

- 暴力破解识别

- 可疑进程监控

- 数据泄露迹象

// 示例威胁检测规则

{

"query": {

"bool": {

"must": [

{ "match": { "event.category": "authentication" } },

{ "range": { "event.count": { "gt": 5 } } }

],

"filter": { "range": { "@timestamp": { "gte": "now-5m" } } }

}

}

}实践建议:

- 根据组织需求定制检测规则

- 将威胁检测与网络和终端数据关联

- 建立明确的事件响应流程

3. 安全事件关联分析

高级关联分析能力:

- 跨数据源事件关联

- 攻击链重建

- 根本原因分析

实践建议:

- 定义关键资产和正常行为基线

- 建立跨团队的安全事件响应机制

- 定期进行威胁狩猎(Threat Hunting)

三、应用性能监控(APM)

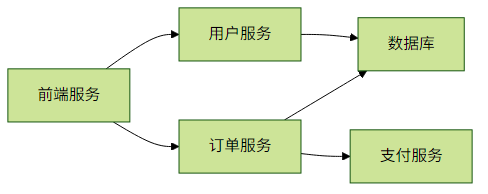

1. 分布式追踪

APM的分布式追踪功能:

- 端到端事务跟踪

- 跨服务调用链可视化

- 性能瓶颈识别

关键概念:

- Trace: 完整事务链路

- Span: 单个操作单元

- Transaction: 有意义的业务操作

实践建议:

- 为关键业务流启用追踪

- 设置合理的采样率平衡开销和可见性

- 将追踪数据与日志和指标关联

2. 服务地图

自动生成的服务依赖关系图:

- 可视化服务拓扑

- 识别异常依赖

- 监控服务间延迟

实践建议:

- 定期审查服务地图发现架构问题

- 监控依赖关系变化

- 将服务地图与部署信息关联

3. 性能指标分析

APM收集的关键性能指标:

- 响应时间

- 吞吐量

- 错误率

- 资源利用率

示例性能分析查询:

GET apm-*/_search

{

"query": {

"range": {

"@timestamp": {

"gte": "now-1h"

}

}

},

"aggs": {

"services": {

"terms": { "field": "service.name" },

"aggs": {

"avg_latency": { "avg": { "field": "transaction.duration.us" } },

"error_rate": {

"filter": { "term": { "event.outcome": "failure" } }

}

}

}

}

}实践建议:

- 定义服务级别目标(SLO)

- 设置基于百分位数的告警(如P99延迟)

- 将性能数据与业务指标关联分析

四、集成与最佳实践

1. 功能集成策略

- 将机器学习异常检测结果用于安全告警

- 在APM中查看相关日志和追踪

- 通过SIEM监控APM中的异常行为

2. 性能优化建议

- 为机器学习作业分配专用节点

- 对安全事件数据使用热-温-冷架构

- 对APM数据设置适当的保留策略

3. 安全实施建议

- 严格控制对敏感数据的访问

- 加密传输和存储中的安全数据

- 定期审计监控规则和访问日志

通过合理利用ELK Stack的这些高级功能,组织可以实现从被动监控到主动洞察的转变,提升运维效率、加强安全防护并优化应用性能。