Prometheus安全最佳实践:加密与网络隔离指南

Prometheus安全与权限最佳实践:从基础防护到网络隔离

引言

在现代监控系统中,安全性往往是最容易被忽视却至关重要的环节。作为云原生监控的事实标准,Prometheus在生产环境部署时需要严格的安全控制。本文将深入探讨Prometheus的安全防护体系,包括传输加密、身份认证和网络隔离等关键领域。

一、基础安全防护

1.1 HTTPS/TLS配置

Prometheus的所有网络通信都应启用TLS加密,包括:

- 抓取目标(Scrape Targets)的HTTPS端点

- 与Alertmanager的通信

- 远程读写接口

配置示例:

scrape_configs:

- job_name: 'secure-service'

scheme: https # 使用HTTPS而非默认HTTP

tls_config:

ca_file: /path/to/ca.crt

cert_file: /path/to/client.crt

key_file: /path/to/client.key

insecure_skip_verify: false # 生产环境应为false实践建议:

- 使用可信CA签发的证书,避免自签名证书

- 定期轮换证书(建议不超过90天)

- 在

tls_config中配置适当的服务器名称验证(server_name)

1.2 认证机制

Basic Auth基础认证

scrape_configs:

- job_name: 'auth-protected'

basic_auth:

username: 'prometheus'

password: 's3cr3t-p@ssw0rd'OAuth2认证

scrape_configs:

- job_name: 'oauth2-service'

oauth2:

client_id: 'prometheus-client'

client_secret: 'secret-token'

token_url: 'https://auth.example.com/oauth2/token'

scopes: ['monitoring.read']安全增强建议:

- 将凭证存储在Kubernetes Secrets或HashiCorp Vault中

- 为不同服务使用不同的认证凭证

- 监控认证失败日志,及时发现暴力破解尝试

二、网络隔离策略

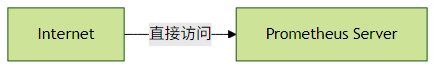

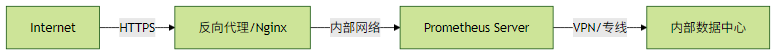

2.1 避免直接公网暴露

危险的反模式:

推荐架构:

2.2 代理网关配置示例(Nginx)

server {

listen 443 ssl;

server_name prometheus.example.com;

ssl_certificate /path/to/cert.pem;

ssl_certificate_key /path/to/key.pem;

location / {

proxy_pass http://localhost:9090;

proxy_set_header X-Forwarded-For $remote_addr;

# 添加基础认证

auth_basic "Prometheus Access";

auth_basic_user_file /etc/nginx/.htpasswd;

# 限制访问IP

allow 192.168.1.0/24;

allow 10.0.0.0/8;

deny all;

}

}2.3 服务网格集成(如Istio)

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: prometheus-access

namespace: monitoring

spec:

selector:

matchLabels:

app: prometheus

rules:

- from:

- source:

principals: ["cluster.local/ns/monitoring/sa/prometheus-k8s"]

to:

- operation:

methods: ["GET"]

paths: ["/metrics"]三、Alertmanager安全配置

3.1 通信加密

alerting:

alertmanagers:

- scheme: https

path_prefix: /alertmanager

tls_config:

ca_file: /path/to/ca.crt

cert_file: /path/to/client.crt

key_file: /path/to/client.key

static_configs:

- targets: ['alertmanager1:9093', 'alertmanager2:9093']3.2 告警接收器认证

receivers:

- name: 'slack-webhook'

slack_configs:

- api_url: 'https://hooks.slack.com/services/...'

send_resolved: true

http_config:

basic_auth:

username: 'prometheus'

password: 'webhook-secret'四、监控安全事件

确保监控系统自身的安全状态被监控:

groups:

- name: security.rules

rules:

- alert: PrometheusAuthFailure

expr: sum(rate(prometheus_http_requests_total{code=~"401|403"}[5m])) by (job)

for: 10m

labels:

severity: critical

annotations:

summary: "Authentication failures detected (instance {{ $labels.instance }})"

description: "{{ $value }} auth failures in last 5 minutes"五、总结:安全实施路线图

基础加固:

- 启用TLS加密所有通信

- 配置适当的认证机制

网络隔离:

- 通过反向代理暴露服务

- 实施严格的网络ACL规则

持续监控:

- 监控认证失败和异常访问

- 定期审计权限配置

进阶防护:

- 考虑双向TLS(mTLS)认证

- 集成企业级SSO解决方案

记住:监控系统的安全性不仅保护数据隐私,也确保监控数据不被篡改,这对故障诊断和合规审计至关重要。