Neo4j安全全攻略:认证授权与数据加密实践

Neo4j安全全攻略:从认证授权到数据加密

作为企业级图数据库,Neo4j提供了多层次的安全防护机制。本文将深入解析其安全体系,涵盖社区版和企业版的核心功能差异。

一、认证与授权体系

1.1 基础认证配置

Neo4j默认启用身份验证,首次启动时会提示修改初始密码(默认用户neo4j)。配置文件neo4j.conf中关键参数:

dbms.security.auth_enabled=true

dbms.security.procedures.unrestricted=apoc.*实践建议:生产环境必须修改默认密码,并定期轮换。可通过以下Cypher修改密码:

ALTER USER neo4j SET PASSWORD '新密码' CHANGE REQUIRED1.2 角色管理模型

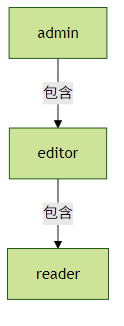

Neo4j提供三种预定义角色(企业版支持自定义角色):

| 角色 | 权限范围 |

|---|---|

| admin | 完全控制(包括用户管理) |

| editor | 数据读写,无架构修改权限 |

| reader | 只读访问 |

创建用户并分配角色示例:

CREATE USER analyst SET PASSWORD 'secure123' CHANGE REQUIRED

GRANT ROLE editor TO analyst权限继承关系(使用mermaid呈现):

二、企业版安全增强

2.1 属性级访问控制

企业版支持基于属性的细粒度权限管理。例如限制销售部门只能查看客户基本信息:

GRANT MATCH {*} ON GRAPH customers

NODES Customer PROPERTIES (name, region)

TO sales_group2.2 行级安全(RLS)

通过标签和属性组合实现数据过滤:

GRANT TRAVERSE ON GRAPH finance

NODES Account WHERE account.branch = 'NYC'

TO nyc_auditors典型应用场景:

- 多租户数据隔离

- 合规性数据访问控制

- GDPR数据主体权限实施

三、传输安全实践

3.1 TLS加密配置

在neo4j.conf中启用TLS:

dbms.ssl.policy.bolt.enabled=true

dbms.ssl.policy.bolt.base_directory=certificates/证书生成建议:

keytool -genkeypair -alias neo4j -keyalg RSA \

-keystore keystore.jks -validity 3650连接验证:

// Java驱动示例

Config config = Config.builder()

.withEncryption()

.withTrustStrategy(TrustStrategy.trustCustomCertificateSignedBy(certFile))

.build();3.2 企业版静态加密

静态数据加密需配置:

dbms.security.encryption.enable=true

dbms.security.encryption.key=安全密钥密钥管理建议:

- 使用密钥管理系统(如AWS KMS)

- 实现自动轮换策略

- 隔离存储加密密钥与数据库

四、安全审计与监控

企业版提供完整的审计日志:

dbms.security.logs.success.enabled=true

dbms.security.logs.failure.enabled=true典型审计事件包括:

- 认证成功/失败

- 权限变更

- 敏感数据访问

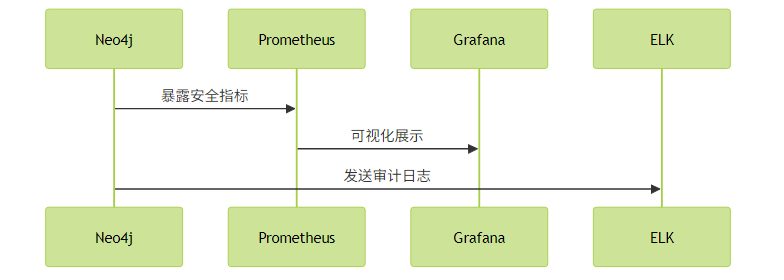

监控集成方案:

五、最佳实践总结

- 最小权限原则:始终分配刚好够用的权限

防御纵深策略:

- 网络层:防火墙规则

- 传输层:TLS 1.3

- 数据层:静态加密

- 定期审计:检查非常规访问模式

- 灾备方案:加密备份+离线存储

对于关键业务系统,建议使用企业版获取完整的安全功能支持。社区版用户可通过网络隔离和严格的访问控制弥补功能限制。

安全警示:本文示例密码仅用于演示,生产环境必须使用强密码并定期更换!