JMeter安全认证实践:Basic Auth/OAuth/SSL配置指南

JMeter安全与认证实践指南

1. 认证机制实现

HTTP Basic Auth基础认证

HTTP Basic Auth是最简单的认证方式,JMeter提供了多种实现方法:

// 方法1:直接在HTTP请求中配置

HTTP Request -> Authorization -> Basic

填写Username和Password

// 方法2:使用HTTP Header管理器

添加Header:

Name: Authorization

Value: Basic ${base64Credentials}实践建议:

- 使用

__base64Encode函数动态生成凭证:${__base64Encode(user:pass)} - 配合CSV文件实现多用户轮询认证

- 生产环境务必使用HTTPS,Basic Auth明文传输凭证不安全

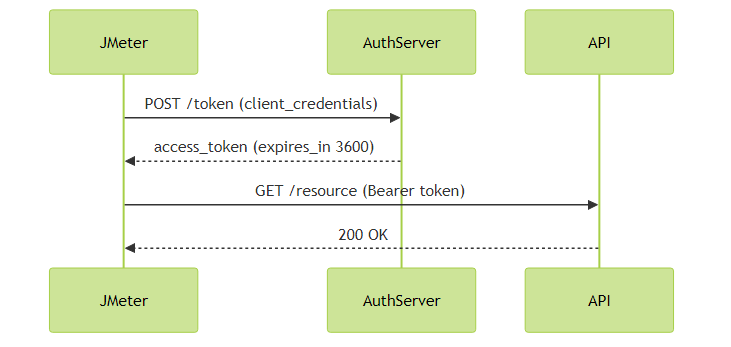

OAuth/Token处理流程

实现步骤:

- 添加HTTP请求获取Token

- 使用JSON提取器获取access_token

在后续请求中使用HTTP Header管理器:

Authorization: Bearer ${access_token}

关键配置:

- Token刷新机制(定时器+条件控制器)

- 错误处理(当Token失效时重新获取)

- 参数化client_id和client_secret

SSL/TLS配置实践

生成密钥库并配置JMeter:

keytool -genkeypair -alias jmeter -keyalg RSA -keystore jmeter_keystore.jksJMeter配置:

# 在jmeter.properties中设置

server.rmi.ssl.keystore.file=/path/to/jmeter_keystore.jks

server.rmi.ssl.keystore.password=changeit调试技巧:

- 启用SSL调试:

-Djavax.net.debug=ssl 忽略证书验证(仅测试环境):

HTTPSampler.setUseKeepAlive(true); HTTPSampler.setVerify(false);

2. 敏感数据保护方案

加密变量使用

JMeter内置加密函数示例:

// MD5加密

${__digest(MD5,secretString,,)}

// SHA-256加密

${__digest(SHA-256,${password},,)}应用场景:

- 数据库密码加密存储

- API签名计算

- 敏感参数传输前加密

安全属性管理

推荐的项目结构:

/testplan

/lib

/data

credentials.properties (git ignored)

jmx_script.jmxcredentials.properties示例:

db.username=admin

db.password=${__property(db.password.encrypted)}启动JMeter时解密:

jmeter -Jdb.password.encrypted=xxxx -n -t test.jmx最佳实践:

- 使用Jenkins Credentials插件管理密钥

- 敏感属性通过命令行传入

- 禁止在JMX中存储明文密码

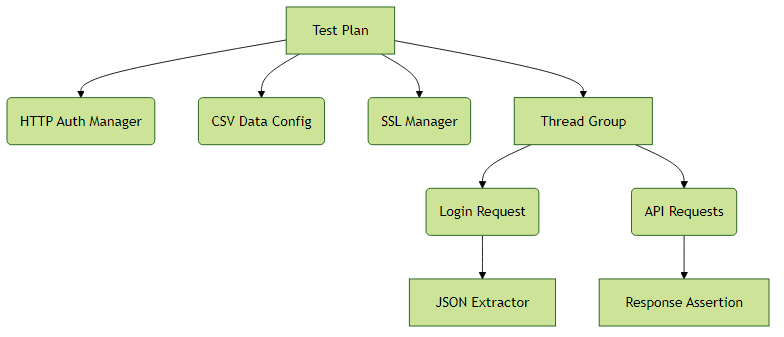

3. 综合安全方案设计

典型测试计划结构

安全审计要点

- 检查所有采样器的认证配置

- 验证敏感数据是否使用变量替换

- 确认密钥库文件权限设置(600)

- 检查日志中是否泄露敏感信息

性能考量:

- 加密操作会增加CPU负载(建议使用SHA-256而非SHA-512)

- SSL握手会增加响应时间(启用会话复用)

- Token管理会增加内存消耗(合理设置缓存大小)

通过以上实践,可以在保证测试安全性的同时,不影响性能测试的准确性。建议定期审查测试脚本,特别当认证协议升级或安全策略变更时。