Spring Security核心架构与组件深度解析

Spring Security 核心组件与架构深度解析

Spring Security 作为 Java 领域最主流的安全框架,其强大功能背后是一套精心设计的架构。本文将深入剖析其核心组件与运行机制,帮助开发者从根本上理解其工作原理。

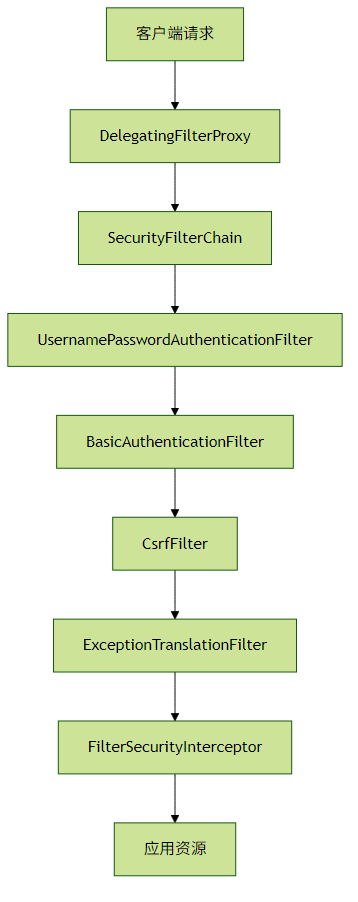

一、过滤器链:安全防护的第一道防线

Spring Security 的核心是基于 Servlet 过滤器链实现的。当请求到达应用时,会经过一系列安全过滤器:

关键过滤器解析

- DelegatingFilterProxy

Spring 与 Servlet 容器的桥梁,将请求委托给 Spring 管理的SecurityFilterChain - UsernamePasswordAuthenticationFilter

处理表单登录,默认监听/login路径 - ExceptionTranslationFilter

安全异常处理中枢,将认证/授权异常转换为对应的 HTTP 响应 - FilterSecurityInterceptor

授权决策的最终关卡,调用AccessDecisionManager进行权限判断

实践建议:自定义过滤器应插入到合适位置,如 JWT 过滤器通常放在 UsernamePasswordAuthenticationFilter 之前。

二、上下文存储机制

Spring Security 通过 SecurityContextHolder 存储当前安全上下文,其核心是 ThreadLocal 模式:

// 典型上下文获取方式

SecurityContext context = SecurityContextHolder.getContext();

Authentication authentication = context.getAuthentication();

String username = authentication.getName();存储策略对比

| 策略类型 | 原理 | 适用场景 |

|---|---|---|

| MODE_THREADLOCAL | 线程局部变量 | 传统Servlet应用 |

| MODE_INHERITABLETHREADLOCAL | 可继承线程变量 | 异步处理场景 |

| MODE_GLOBAL | 全局变量 | 测试环境 |

实践建议:在异步任务中需显式传递上下文,或使用 MODE_INHERITABLETHREADLOCAL。

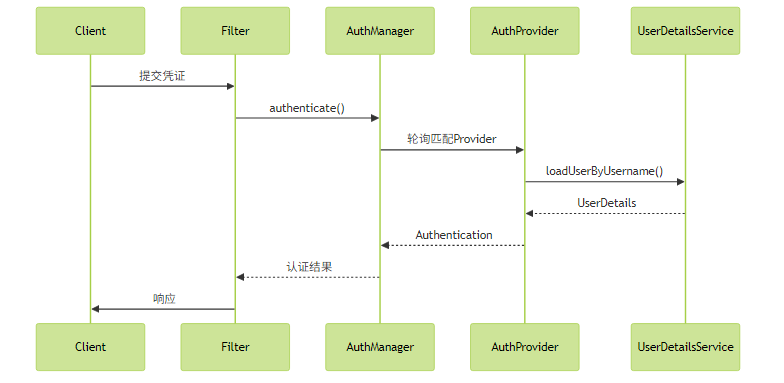

三、认证核心组件协作

认证过程各组件协作流程:

关键接口说明

- AuthenticationManager

认证入口,通常使用其实现类ProviderManager - AuthenticationProvider

具体认证逻辑实现,如DaoAuthenticationProvider处理数据库认证 - UserDetailsService

核心数据加载接口,开发者最常扩展的点

实践建议:自定义认证方式应实现 AuthenticationProvider 而非直接修改 UserDetailsService。

四、授权决策体系

Spring Security 采用投票制的授权决策模型:

// 典型授权决策流程

void decide(Authentication auth, Object object,

Collection<ConfigAttribute> config) {

int deny = 0;

for (AccessDecisionVoter voter : voters) {

int result = voter.vote(auth, object, config);

if (result == ACCESS_GRANTED) return;

if (result == ACCESS_DENIED) deny++;

}

if (deny > 0) throw new AccessDeniedException();

// 默认拒绝

}投票器类型

- RoleVoter

基于角色前缀ROLE_的投票器 - AuthenticatedVoter

区分匿名、记住我、全认证等状态 - WebExpressionVoter

处理 SpEL 表达式投票

实践建议:复杂权限逻辑应自定义 AccessDecisionVoter 而非硬编码到配置中。

五、会话与防护机制

CSRF 防护实现原理

会话管理关键配置

http.sessionManagement()

.sessionFixation().migrateSession() // 会话固定防护

.maximumSessions(1) // 并发控制

.expiredUrl("/session-expired");实践建议:API 服务应禁用 CSRF 防护(.csrf().disable()),但必须使用其他方式确保请求合法性。

六、性能优化方案

无状态会话

适合纯 API 服务,消除会话存储开销http.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)密码编码优化

使用自适应哈希算法:@Bean PasswordEncoder passwordEncoder() { return new Argon2PasswordEncoder(); // 或 BCryptPasswordEncoder }缓存用户数据

通过CachingUserDetailsService包装原始服务:@Bean UserDetailsService userDetailsService(UserRepository repo) { return new CachingUserDetailsService(new JpaUserDetailsService(repo)); }

结语

深入理解 Spring Security 的架构设计后,开发者可以:

- 更精准地定位安全相关问题

- 合理扩展自定义安全逻辑

- 根据业务场景优化安全配置

记住:安全是一个持续的过程,框架只是工具,真正的安全来自于对原理的理解和严谨的实施。

评论已关闭