Spring Security三大难题:循环依赖、权限失效与资源放行

Spring Security常见问题解析:循环依赖、权限缓存与静态资源放行

Spring Security作为Java生态中最主流的安全框架,在实际应用中常会遇到一些典型问题。本文将深入分析三个高频问题:Bean循环依赖、权限注解失效和静态资源拦截,并提供最佳实践解决方案。

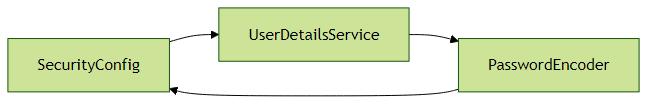

1. 循环依赖:UserDetailsService与PasswordEncoder

问题现象

当自定义UserDetailsService和PasswordEncoder时,可能会遇到如下错误:

Circular reference detected involving bean 'securityConfig'原因分析

这种循环依赖通常发生在以下场景:

UserDetailsService依赖PasswordEncoder进行密码验证PasswordEncoder配置又需要从SecurityConfig获取SecurityConfig本身需要UserDetailsService

解决方案

方案1:静态方法分离

@Configuration

public class SecurityConfig {

@Bean

public static PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public UserDetailsService userDetailsService(PasswordEncoder encoder) {

return username -> {

// 使用encoder验证密码

};

}

}关键点:使用static修饰PasswordEncoder的Bean方法,使其优先初始化

方案2:延迟注入

@Configuration

public class SecurityConfig {

@Lazy

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}实践建议

- 优先采用静态方法方案,符合Spring推荐实践

- 复杂场景可结合

@DependsOn明确依赖顺序 - 使用Spring Boot 2.6+版本可开启

spring.main.allow-circular-references=true

2. 权限缓存:@PreAuthorize失效问题

问题现象

方法添加了@PreAuthorize注解但未生效,例如:

@PreAuthorize("hasRole('ADMIN')")

public void deleteUser(Long id) {

// 方法实现

}调用时未进行权限检查直接执行

原因分析

@PreAuthorize需要显式启用方法级安全支持,常见遗漏包括:

- 主配置类缺少

@EnableGlobalMethodSecurity - 未启用

prePostEnabled选项 - 代理模式配置不当(需CGLIB代理)

解决方案

完整配置示例

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(

prePostEnabled = true, // 启用@PreAuthorize

securedEnabled = true, // 启用@Secured

jsr250Enabled = true // 启用JSR-250注解

)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

// 其他配置

}验证方法

@RestController

public class TestController {

@GetMapping("/admin")

@PreAuthorize("hasRole('ADMIN')")

public String adminOnly() {

return "Admin Access";

}

}测试时:

- 用ADMIN角色用户访问应返回200

- 非ADMIN用户应返回403

实践建议

- 生产环境建议同时启用三种注解支持

- 对于Controller层方法,确保类被Spring代理(非final类)

- 结合

@PostAuthorize实现返回结果过滤

3. 静态资源放行配置

问题现象

CSS/JS等静态资源被拦截,导致页面样式丢失:

GET /css/main.css 403 Forbidden解决方案

方案1:WebSecurity配置

@Override

public void configure(WebSecurity web) {

web.ignoring().antMatchers(

"/css/**",

"/js/**",

"/images/**",

"/webjars/**"

);

}方案2:HttpSecurity配置

@Override

protected void configure(HttpSecurity http) {

http.authorizeRequests()

.antMatchers(

"/static/**",

"/resources/**",

"/public/**"

).permitAll()

.anyRequest().authenticated();

}方案3:Spring Boot属性配置

# application.properties

spring.security.ignored=/css/**,/js/**,/img/**对比分析

| 方案 | 执行阶段 | 安全过滤器 | 适用场景 |

|---|---|---|---|

| WebSecurity | 最早 | 不经过 | 纯静态资源,无需安全上下文 |

| HttpSecurity | 较晚 | 经过 | 需要安全检查但放行的资源 |

| 属性配置 | 最早(同WebSecurity) | 不经过 | 简单配置,无需修改代码 |

实践建议

- 性能敏感场景使用

WebSecurity.ignoring() - 需要CSRF保护的动态资源使用

HttpSecurity配置 - 多环境部署时,建议采用代码配置而非属性文件

总结与最佳实践

循环依赖预防

- 架构设计时避免安全组件的双向依赖

- 使用

@Bean的静态方法处理工具类组件

权限缓存优化

@Configuration @EnableGlobalMethodSecurity( prePostEnabled = true, proxyTargetClass = true // 确保AOP代理生效 ) public class MethodSecurityConfig extends GlobalMethodSecurityConfiguration { @Override protected MethodSecurityExpressionHandler createExpressionHandler() { // 可自定义表达式处理 return super.createExpressionHandler(); } }资源放行策略

- 开发环境:放行

/h2-console/**等调试端点 - 生产环境:严格区分静态资源与API路径

- 前后端分离:API前缀统一(如

/api/**),非API路径全部放行

- 开发环境:放行

通过合理处理这三个典型问题,可以显著提升Spring Security的稳定性和开发体验。建议在项目初期就建立好这些基础配置规范,避免后期重构成本。

评论已关闭