Shiro核心功能解析:认证、授权与会话管理实战

Shiro核心功能深度解析:认证、授权与会话管理实战

Shiro作为Java领域广泛使用的安全框架,其核心功能模块在实际开发中扮演着关键角色。本文将深入剖析Shiro的三大核心功能:认证、授权和会话管理,通过代码示例和最佳实践帮助开发者掌握其精髓。

一、认证(Authentication)机制详解

1.1 认证流程与核心API

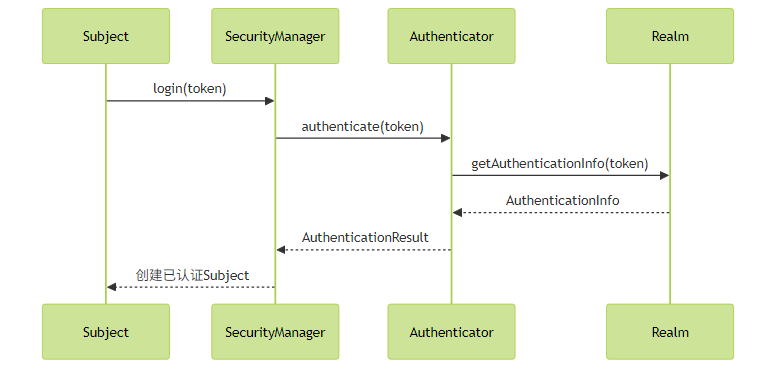

Shiro的认证过程围绕Subject.login(token)展开,其内部流程如下:

关键代码示例:

// 创建身份验证Token

UsernamePasswordToken token = new UsernamePasswordToken("username", "password");

token.setRememberMe(true); // 启用RememberMe

// 获取当前Subject

Subject currentUser = SecurityUtils.getSubject();

try {

currentUser.login(token); // 执行登录

System.out.println("用户认证成功");

} catch (AuthenticationException ae) {

System.out.println("认证失败: " + ae.getMessage());

}1.2 多Realm认证策略

Shiro支持配置多个Realm并指定认证策略:

| 策略类型 | 说明 | 适用场景 |

|---|---|---|

| FirstSuccessful | 第一个成功认证的Realm返回结果 | 多认证源优先级明确 |

| AtLeastOne | 至少一个Realm认证成功 | 多因素认证 |

| All | 所有Realm必须认证成功 | 高安全要求场景 |

配置示例(shiro.ini):

[main]

authcStrategy = org.apache.shiro.authc.pam.FirstSuccessfulStrategy

securityManager.authenticator.authenticationStrategy = $authcStrategy

myRealm1 = com.example.MyRealm1

myRealm2 = com.example.MyRealm2

securityManager.realms = $myRealm1, $myRealm2实践建议:

- 生产环境建议至少配置两个Realm(如DB+缓存)

- 认证失败时应给出明确提示但避免暴露系统信息

- 重要系统建议实现登录失败锁定机制

二、授权(Authorization)体系剖析

2.1 基于RBAC的访问控制

Shiro支持角色和权限两个维度的访问控制:

Subject currentUser = SecurityUtils.getSubject();

// 基于角色的检查

if (currentUser.hasRole("admin")) {

// 执行管理员操作

}

// 基于权限的检查

if (currentUser.isPermitted("user:delete:123")) {

// 删除用户操作

}权限字符串推荐格式:资源类型:操作:实例ID

2.2 授权实现方式对比

| 方式 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 注解 | 声明式、简洁 | 动态性差 | 固定权限控制 |

| 编程式 | 灵活 | 侵入性强 | 复杂权限逻辑 |

| JSP标签 | 视图层控制 | 仅限Web | 页面元素控制 |

| URL配置 | 集中管理 | 粒度较粗 | 基础访问控制 |

最佳实践:

- 权限缓存时间建议设置为10-30分钟

- 权限变更后调用

realm.clearCachedAuthorizationInfo()清除缓存 - 权限检查应遵循"fail-secure"原则(默认拒绝)

三、会话管理高级特性

3.1 统一会话API

Shiro的会话管理抽象了Web/非Web环境:

Session session = currentUser.getSession();

session.setAttribute("key", "value");

Date lastAccess = session.getLastAccessTime();3.2 分布式会话实现(Redis集成)

Spring Boot配置示例:

@Bean

public RedisSessionDAO redisSessionDAO(RedisTemplate<String, Object> redisTemplate) {

RedisSessionDAO dao = new RedisSessionDAO();

dao.setRedisTemplate(redisTemplate);

dao.setExpire(1800); // 30分钟过期

return dao;

}

@Bean

public SessionManager sessionManager(RedisSessionDAO redisSessionDAO) {

DefaultWebSessionManager manager = new DefaultWebSessionManager();

manager.setSessionDAO(redisSessionDAO);

manager.setGlobalSessionTimeout(1800000); // 30分钟

return manager;

}会话管理优化建议:

- 会话超时时间根据业务特点设置(支付类15分钟,CMS类可更长)

- 分布式环境下建议采用Redis 3.0+版本

- 定期监控会话数量防止内存泄漏

四、实战问题解决方案

4.1 常见问题排查

认证成功但无权限:

- 检查Realm的

doGetAuthorizationInfo是否实现 - 确认权限字符串匹配规则

- 检查Realm的

会话失效过快:

- 检查服务器时间是否同步(分布式环境)

- 验证Cookie配置(domain/path/secure属性)

性能瓶颈:

- 使用

JProfiler分析Realm调用次数 - 检查缓存命中率(Ehcache调优)

- 使用

4.2 安全加固措施

// 登录失败次数限制

if (loginAttempts > 3) {

throw new ExcessiveAttemptsException();

}

// 敏感操作二次验证

if (currentUser.isAuthenticated()) {

currentUser.login(new SmsToken(phoneCode)); // 二次认证

}总结

Shiro的核心功能设计体现了安全性与易用性的平衡。在实际项目中,建议:

- 认证层做好异常处理和日志记录

- 授权层采用RBAC+ABAC混合模型

- 会话管理根据集群规模选择合适的分布式方案

- 定期审计权限分配和会话活动

通过合理配置和扩展,Shiro能够满足从单体应用到分布式系统的各种安全需求。

评论已关闭