Shiro高级特性实战:多Realm策略与动态权限管理

Shiro高级特性实战:多Realm策略、动态权限与Web安全

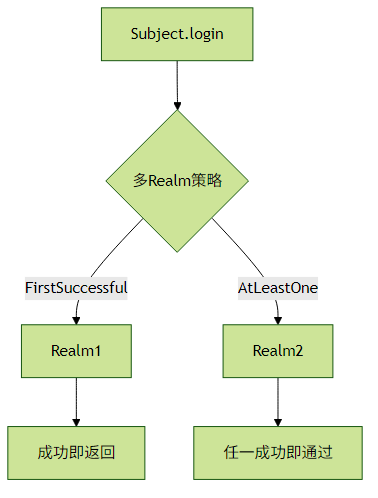

1. 多Realm策略与认证优先级

概念解析

Shiro允许配置多个Realm来处理认证和授权请求,适用于需要从不同数据源验证用户身份的场景(如同时验证本地数据库和LDAP用户)。

// 示例:配置多个Realm

@Bean

public SecurityManager securityManager() {

DefaultWebSecurityManager manager = new DefaultWebSecurityManager();

manager.setRealms(Arrays.asList(dbRealm(), ldapRealm()));

manager.setAuthenticator(new ModularRealmAuthenticator());

return manager;

}认证策略类型

| 策略类 | 说明 | 适用场景 |

|---|---|---|

AtLeastOneSuccessfulStrategy | 任意一个Realm成功即通过 | 多认证源并行验证 |

FirstSuccessfulStrategy | 第一个成功的Realm结果作为最终结果 | 认证源有明确优先级 |

AllSuccessfulStrategy | 所有Realm必须全部成功 | 严格的多因素认证 |

实践建议:

- 生产环境建议使用

FirstSuccessfulStrategy配合优先级排序 - 性能敏感场景可设置

AuthenticationCachingStrategy - 实现

Realm接口时注意线程安全问题

2. 动态权限更新机制

核心API

// 清除特定用户的授权缓存

AuthorizationInfo info =

authorizationCache.remove(principal);

// 编程式刷新权限

SecurityUtils.getSubject().runAs(principals);实时刷新方案对比

| 方案 | 实现方式 | 优点 | 缺点 |

|---|---|---|---|

| 手动清除 | 调用clearCachedAuthorizationInfo | 精确控制 | 需要硬编码 |

| 事件监听 | 实现AuthorizationListener | 解耦 | 性能损耗 |

| AOP拦截 | 切面监控权限变更 | 无侵入 | 实现复杂 |

示例:自定义Realm实现动态更新

public class DynamicRealm extends AuthorizingRealm {

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

// 从动态数据源获取最新权限

String username = (String) principals.getPrimaryPrincipal();

return loadFreshAuthorizationInfo(username);

}

public void refreshUserPermissions(String username) {

SimplePrincipalCollection principals =

new SimplePrincipalCollection(username, getName());

clearCachedAuthorizationInfo(principals);

}

}最佳实践:

- 权限变更频率高的系统建议结合消息队列(如RabbitMQ)通知各节点

- 对权限实时性要求不高的系统可设置缓存过期时间(如5分钟)

- 分布式环境下需同步清除所有节点的缓存

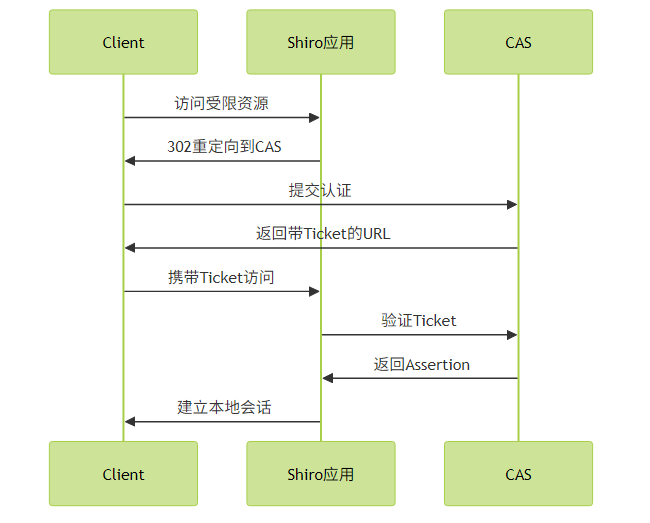

3. 单点登录(SSO)集成方案

Shiro+CAS集成流程

关键配置

# shiro.ini配置示例

[main]

casFilter = org.apache.shiro.cas.CasFilter

casFilter.failureUrl = /error

casRealm = com.example.MyCasRealm

casRealm.casServerUrlPrefix = https://cas.example.org

casRealm.casService = https://myapp.example.org/cas

securityManager.realms = $casRealm注意事项:

- 生产环境必须使用HTTPS

- 建议实现自定义

CasRealm补充本地权限数据 - 注意处理CAS票据超时与本地会话的同步

4. Web安全防护实战

CSRF防护方案

public class CsrfFilter extends AccessControlFilter {

@Override

protected boolean isAccessAllowed(ServletRequest request,

ServletResponse response, Object mappedValue) {

// 验证CSRF Token逻辑

return isValidToken(request);

}

@Override

protected boolean onAccessDenied(ServletRequest request,

ServletResponse response) {

response.getWriter().write("CSRF验证失败");

return false;

}

}XSS防御组合拳

输入过滤(使用ESAPI或Antisamy)

String safeHtml = AntiSamy.scan(rawInput);输出编码(JSTL c:out标签)

<p><c:out value="${userContent}"/></p>响应头加固

response.setHeader("X-XSS-Protection", "1; mode=block"); response.setHeader("Content-Security-Policy", "default-src 'self'");

安全配置检查表:

- [ ] 禁用JSESSIONID在URL中传递

- [ ] 关键Cookie设置HttpOnly和Secure

- [ ] 实现密码暴力破解防护(如:5次失败锁定15分钟)

- [ ] 定期审计权限分配情况

性能优化指标参考

| 场景 | 基准值 | 优化建议 |

|---|---|---|

| 权限缓存命中率 | >90% | 调整缓存大小/过期时间 |

| 认证响应时间 | <200ms | 增加Realm并行处理 |

| 授权检查吞吐量 | >1000TPS | 启用权限位图压缩 |

通过合理组合这些高级特性,可以构建既安全又灵活的企业级权限管理系统。建议根据实际业务需求选择性实施,避免过度设计。

评论已关闭