Shiro高级实战:多Realm策略、动态权限与Web安全

Shiro高级特性实战:多Realm策略、动态权限与Web安全防护

作为Java领域最流行的安全框架之一,Apache Shiro在基础安全功能之上提供了一系列高级特性。本文将深入探讨Shiro在实际项目中的高级应用场景,包括多Realm策略配置、动态权限更新机制以及Web安全防护的最佳实践。

一、多Realm策略与认证优先级

1.1 多Realm应用场景

在实际系统中,我们经常需要从多个数据源进行身份认证,例如:

- 同时支持数据库用户和LDAP用户登录

- 主备用户系统的无缝切换

- 不同安全级别的认证源组合

// 示例:自定义多Realm配置

public class CustomRealm extends AuthorizingRealm {

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) {

// 认证逻辑实现

}

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

// 授权逻辑实现

}

}

public class LdapRealm extends AuthorizingRealm {

// LDAP认证实现

}1.2 认证策略配置

Shiro提供四种内置认证策略:

| 策略类型 | 说明 |

|---|---|

| AtLeastOneSuccessful | 只要有一个Realm认证成功即视为成功 |

| FirstSuccessful | 使用第一个认证成功的Realm结果,忽略后续Realm |

| AllSuccessful | 所有Realm认证必须全部成功 |

| ModularRealmAuthenticator | 自定义策略(默认) |

INI配置示例:

[main]

authcStrategy = org.apache.shiro.authc.pam.FirstSuccessfulStrategy

securityManager.authenticator.authenticationStrategy = $authcStrategy

realm1 = com.example.CustomRealm

realm2 = com.example.LdapRealm

securityManager.realms = $realm1, $realm2Spring Boot配置示例:

@Bean

public ModularRealmAuthenticator authenticator() {

ModularRealmAuthenticator authenticator = new ModularRealmAuthenticator();

authenticator.setAuthenticationStrategy(new FirstSuccessfulStrategy());

return authenticator;

}1.3 实践建议

- 性能优化:将高频使用的Realm放在前面

- 安全考虑:对高安全要求的操作使用AllSuccessful策略

- 错误处理:为不同Realm实现差异化错误提示

- 日志记录:详细记录各Realm认证过程便于审计

二、动态权限更新机制

2.1 权限缓存问题

Shiro默认会缓存授权信息,导致权限变更无法实时生效。典型场景包括:

- 用户角色变更后仍需重新登录

- 权限规则调整不能立即应用

- 管理员修改权限后用户仍保持旧权限

2.2 解决方案

方案1:手动清除缓存

// 获取当前用户的授权缓存并清除

AuthorizationInfo info = securityManager.getAuthorizationCache().get(subject.getPrincipals());

if (info != null) {

securityManager.getAuthorizationCache().remove(subject.getPrincipals());

}

// 或者使用Realm提供的快捷方法

public class CustomRealm extends AuthorizingRealm {

public void clearCachedAuthorizationInfo(PrincipalCollection principals) {

super.clearCachedAuthorizationInfo(principals);

}

}方案2:自动刷新策略

// 实现CacheManager接口

public class RefreshableCacheManager implements CacheManager {

@Override

public <K, V> Cache<K, V> getCache(String name) {

return new RefreshableCache<>();

}

}

// 定时刷新缓存

@Scheduled(fixedRate = 300000)

public void refreshPermissions() {

Collection<Subject> subjects = SecurityUtils.getSecurityManager().getSubjectDAO().getSubjects();

subjects.forEach(subject -> {

if(subject.isAuthenticated()) {

((AuthorizingRealm)realm).clearCachedAuthorizationInfo(subject.getPrincipals());

}

});

}2.3 最佳实践

- 粒度控制:按需清除特定用户的缓存而非全部

- 性能平衡:高频操作场景考虑异步刷新

- 事务一致:权限变更与缓存清除放在同一事务中

- 监控报警:实现缓存命中率监控

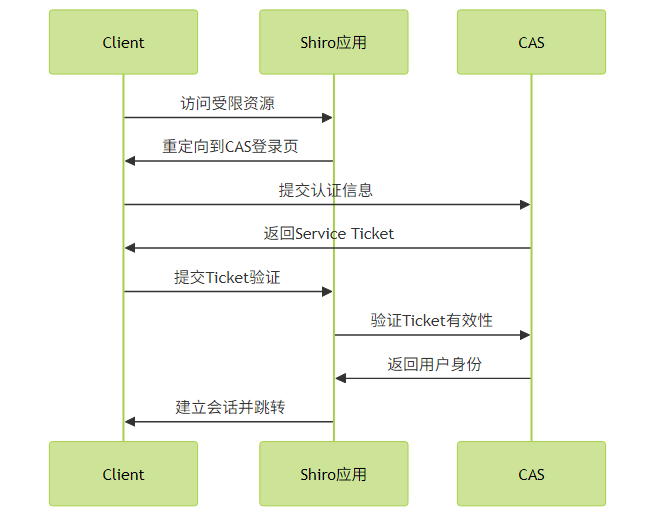

三、单点登录(SSO)集成

3.1 与CAS集成

关键配置:

@Bean

public CasFilter casFilter() {

CasFilter filter = new CasFilter();

filter.setFailureUrl("/login?error=cas");

return filter;

}

@Bean

public CasRealm casRealm() {

CasRealm realm = new CasRealm();

realm.setCasServerUrlPrefix("https://cas.example.org/cas");

realm.setCasService("https://myapp.example.org/shiro-cas");

return realm;

}3.2 与OAuth2集成

public class OAuth2Realm extends AuthorizingRealm {

@Override

public boolean supports(AuthenticationToken token) {

return token instanceof OAuth2Token;

}

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) {

OAuth2Token oauthToken = (OAuth2Token) token;

// 验证access_token有效性

UserProfile profile = oauthService.getUserProfile(oauthToken.getCredentials());

return new SimpleAuthenticationInfo(profile.getEmail(), token.getCredentials(), getName());

}

}

// 自定义Token类型

public class OAuth2Token implements AuthenticationToken {

private String authCode;

private String accessToken;

// getters & setters

}3.3 实践建议

- 令牌管理:实现JWT的自动续期机制

- 会话同步:SSO登出时同步注销各子系统会话

- 降级方案:SSO服务不可用时的本地登录备选方案

- 安全加固:严格校验ID Token的iss、aud等声明

四、Web安全防护

4.1 CSRF防护实现

Shiro原生方案:

@Bean

public ShiroFilterChainDefinition shiroFilterChainDefinition() {

DefaultShiroFilterChainDefinition chain = new DefaultShiroFilterChainDefinition();

chain.addPathDefinition("/**", "authc, noSessionCreation, ssl, rest");

return chain;

}

// 自定义CsrfFilter

public class CsrfFilter extends AccessControlFilter {

@Override

protected boolean isAccessAllowed(ServletRequest request, ServletResponse response, Object mappedValue) {

return false;

}

@Override

protected boolean onAccessDenied(ServletRequest request, ServletResponse response) {

HttpServletRequest httpRequest = (HttpServletRequest) request;

String csrfToken = httpRequest.getHeader("X-CSRF-TOKEN");

// 验证令牌有效性

return isValidToken(csrfToken);

}

}Spring组合方案:

@Configuration

public class CsrfConfig {

@Bean

public FilterRegistrationBean<CsrfFilter> csrfFilter() {

FilterRegistrationBean<CsrfFilter> registration = new FilterRegistrationBean<>();

registration.setFilter(new CsrfFilter());

registration.addUrlPatterns("/*");

return registration;

}

}4.2 XSS防护策略

输入过滤方案:

public class XssFilter extends OncePerRequestFilter {

@Override

protected void doFilterInternal(HttpServletRequest request,

HttpServletResponse response,

FilterChain filterChain) {

filterChain.doFilter(new XssRequestWrapper(request), response);

}

}

public class XssRequestWrapper extends HttpServletRequestWrapper {

@Override

public String getParameter(String name) {

return StringEscapeUtils.escapeHtml4(super.getParameter(name));

}

@Override

public String[] getParameterValues(String name) {

return Arrays.stream(super.getParameterValues(name))

.map(StringEscapeUtils::escapeHtml4)

.toArray(String[]::new);

}

}输出编码方案:

<%@ taglib prefix="fn" uri="http://java.sun.com/jsp/jstl/functions" %>

${fn:escapeXml(userInput)}4.3 安全防护最佳实践

- 深度防御:组合使用多种防护措施

- 内容安全策略:配置CSP头部限制资源加载

- 安全头部:添加X-Frame-Options、X-Content-Type-Options等

- 定期审计:使用OWASP ZAP等工具进行安全扫描

- 敏感操作保护:关键操作要求二次认证

五、性能优化与监控

5.1 缓存策略优化

@Bean

public CacheManager cacheManager() {

RedisCacheManager cacheManager = new RedisCacheManager();

cacheManager.setExpire(1800); // 全局过期时间30分钟

cacheManager.setPrincipalIdFieldName("username"); // 自定义缓存key

return cacheManager;

}

// Realm级缓存配置

public class CustomRealm extends AuthorizingRealm {

@PostConstruct

public void init() {

setAuthorizationCachingEnabled(true);

setAuthenticationCachingEnabled(false);

setCachingEnabled(true);

}

}5.2 监控指标

建议监控的关键指标:

- 认证平均耗时

- 授权缓存命中率

- 活跃会话数

- 并发请求数

- RememberMe令牌使用率

// 示例:通过Micrometer暴露指标

@Bean

public MeterRegistryCustomizer<MeterRegistry> shiroMetrics() {

return registry -> {

Gauge.builder("shiro.sessions.active",

() -> SecurityUtils.getSecurityManager().getSessionDAO().getActiveSessions().size())

.register(registry);

};

}结语

Shiro的高级特性为复杂企业级应用提供了灵活的安全解决方案。在实际应用中,建议:

- 根据业务场景选择合适的认证策略组合

- 建立完善的权限变更通知机制

- Web安全防护需要多层次防御

- 持续监控安全组件的性能表现

- 定期评估安全策略的有效性

通过合理运用这些高级特性,可以构建既安全又高效的企业级应用系统。

评论已关闭