Netty安全机制解析:SSL/TLS集成与流量控制实践

Netty安全机制深度解析:从SSL/TLS到流量控制

一、SSL/TLS集成:构建安全通信通道

1.1 基础配置

SSL/TLS是Netty中实现加密通信的核心机制,通过SslHandler可以快速集成:

// 服务端配置

public class SecureChatServerInitializer extends ChannelInitializer<SocketChannel> {

private final SslContext sslCtx;

public SecureChatServerInitializer(SslContext sslCtx) {

this.sslCtx = sslCtx;

}

@Override

protected void initChannel(SocketChannel ch) {

ChannelPipeline pipeline = ch.pipeline();

pipeline.addLast(sslCtx.newHandler(ch.alloc())); // 添加SslHandler

pipeline.addLast(new StringDecoder());

pipeline.addLast(new StringEncoder());

pipeline.addLast(new SecureChatServerHandler());

}

}

// 初始化SSL上下文

SelfSignedCertificate ssc = new SelfSignedCertificate();

SslContext sslCtx = SslContextBuilder.forServer(ssc.certificate(), ssc.privateKey()).build();1.2 双向认证实现

双向认证需要客户端和服务器都提供证书:

// 服务端配置(强制客户端认证)

SslContextBuilder.forServer(serverCert, serverPrivateKey)

.clientAuth(ClientAuth.REQUIRE) // 要求客户端认证

.trustManager(clientCert) // 信任的客户端证书

.build();

// 客户端配置

SslContextBuilder.forClient()

.keyManager(clientCert, clientPrivateKey) // 客户端证书

.trustManager(serverCert) // 信任的服务端证书

.build();实践建议:

- 生产环境避免使用自签名证书,推荐使用CA机构颁发的证书

- 定期轮换证书和私钥,建议不超过1年

- 禁用不安全的协议版本(如SSLv3)和加密套件

二、流量控制:保障系统稳定性

2.1 TrafficShapingHandler应用

Netty通过TrafficShapingHandler实现精细化的流量控制:

// 全局流量控制(单位:字节/秒)

GlobalTrafficShapingHandler globalTraffic = new GlobalTrafficShapingHandler(

eventLoopGroup,

1024 * 1024, // 写限制:1MB/s

512 * 1024, // 读限制:512KB/s

1000 // 检查间隔(ms)

);

// 单个Channel控制

ChannelTrafficShapingHandler channelTraffic = new ChannelTrafficShapingHandler(

1024 * 1024, // 写限制

512 * 1024, // 读限制

1000 // 检查间隔

);

// 添加到pipeline

pipeline.addLast(globalTraffic);

pipeline.addLast(channelTraffic);2.2 动态调整策略

流量限制可以运行时动态调整:

// 动态修改限制值

globalTraffic.configure(2048 * 1024, 1024 * 1024);

// 获取当前统计信息

long readBytes = globalTraffic.trafficCounter().cumulativeReadBytes();

long writeBytes = globalTraffic.trafficCounter().cumulativeWrittenBytes();流量控制策略对比:

| 策略类型 | 实现方式 | 适用场景 | 优缺点 |

|---|---|---|---|

| 全局控制 | GlobalTrafficShapingHandler | 全局限流 | 简单但不够精细 |

| 通道控制 | ChannelTrafficShapingHandler | 差异化控制 | 精确但资源消耗大 |

| 自定义控制 | 继承AbstractTrafficShapingHandler | 特殊需求 | 灵活但实现复杂 |

实践建议:

- 结合QPS和带宽双维度进行控制

- 监控关键指标:channelActive数量、读写速率、待处理任务队列

- 过载保护:当系统负载超过阈值时自动降低流量限制

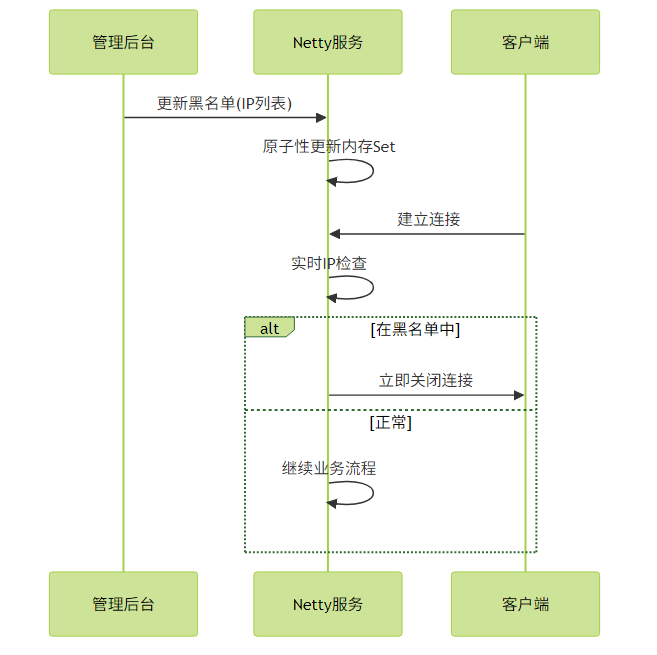

三、黑白名单机制:访问控制

3.1 IP过滤基础实现

public class IpFilterHandler extends ChannelInboundHandlerAdapter {

private final Set<String> blackList = new ConcurrentHashSet<>();

private final Set<String> whiteList = new ConcurrentHashSet<>();

@Override

public void channelActive(ChannelHandlerContext ctx) {

String ip = ((InetSocketAddress) ctx.channel().remoteAddress()).getHostString();

if (!whiteList.isEmpty() && !whiteList.contains(ip)) {

ctx.close(); // 白名单模式且不在名单中

return;

}

if (blackList.contains(ip)) {

ctx.close(); // 黑名单模式

return;

}

ctx.fireChannelActive();

}

}3.2 动态更新策略

高级特性实现:

分布式黑白名单:集成Redis实现集群共享

public class RedisIpFilterHandler extends ChannelInboundHandlerAdapter { private final RedisClient redis; @Override public void channelActive(ChannelHandlerContext ctx) { String ip = getRemoteIp(ctx); if (redis.sismember("blacklist", ip)) { ctx.close(); } } }智能分析拦截:结合访问频率自动封禁

public class SmartIpFilter extends ChannelInboundHandlerAdapter { private final Cache<String, AtomicInteger> accessCounter = Caffeine.newBuilder() .expireAfterWrite(1, TimeUnit.MINUTES) .build(); @Override public void channelRead(ChannelHandlerContext ctx, Object msg) { String ip = getRemoteIp(ctx); AtomicInteger count = accessCounter.get(ip, k -> new AtomicInteger(0)); if (count.incrementAndGet() > 1000) { // 1分钟内超过1000次 ctx.close(); addToBlacklist(ip); } } }

实践建议:

- 白名单模式适用于内部系统,黑名单适用于公开服务

- 结合DDoS防护服务(如Cloudflare)增强防护

- 重要操作建议增加二次认证(如短信验证)

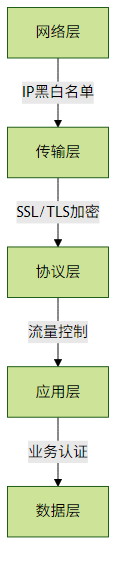

四、综合安全方案设计

完整的安全管道配置示例:

public class ComprehensiveSecurityInitializer extends ChannelInitializer<SocketChannel> {

@Override

protected void initChannel(SocketChannel ch) {

ChannelPipeline p = ch.pipeline();

// 1. SSL/TLS加密

p.addLast("ssl", sslContext.newHandler(ch.alloc()));

// 2. 流量控制

p.addLast("traffic", new GlobalTrafficShapingHandler(

ch.eventLoop().parent(),

1024 * 1024, 512 * 1024));

// 3. IP过滤

p.addLast("ipFilter", new SmartIpFilter());

// 4. 协议校验

p.addLast("frameDecoder", new LengthFieldBasedFrameDecoder(1024, 0, 4));

p.addLast("auth", new AuthHandler());

// 5. 业务处理器

p.addLast("business", new BusinessLogicHandler());

}

}安全防御层级:

通过组合多种安全机制,可以构建深度防御体系。建议根据实际业务场景选择适当的安全策略,并定期进行安全审计和渗透测试。

评论已关闭