Seata安全与权限控制最佳实践与配置指南

Seata安全与权限控制深度解析

一、访问安全机制

1. TC Server的IP白名单配置

原理:Seata的TC(Transaction Coordinator)作为事务协调核心组件,需严格控制访问来源。IP白名单通过seata.server.allowed-origins配置项实现。

# seata-server配置示例

seata:

server:

allowed-origins: 192.168.1.100,192.168.1.101实践建议:

- 生产环境必须配置白名单

- 结合K8s的Service网络策略使用更佳

- 变更时需灰度发布验证

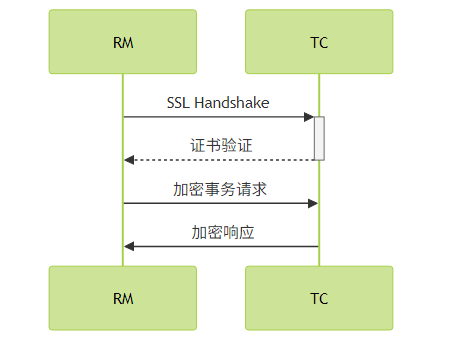

2. 通信加密(SSL/TLS)

实现方案:

配置步骤:

生成密钥库:

keytool -genkey -alias seata -keyalg RSA -keystore seata.jks服务端配置:

transport.enableTmClientSsl=true transport.ssl.keystore=seata.jks transport.ssl.keystore.password=123456

注意事项:

- 建议使用证书有效期不超过1年

- JDK 11+推荐使用PKCS12格式

- 定期轮换密钥

二、数据一致性保障

1. 防悬挂事务控制

典型场景:

- 空回滚:Try未执行,Cancel先执行

- 幂等控制:重复提交/回滚

解决方案:

// TCC模式示例

@TwoPhaseBusinessAction(name = "deduct", commitMethod = "confirm", rollbackMethod = "cancel")

public boolean deduct(BusinessActionContext context) {

// 1. 插入事务控制表记录

transactionControlMapper.insert(

context.getXid(),

context.getBranchId(),

"TRYING");

// 2. 执行业务操作

accountService.deduct(amount);

}防护机制对比:

| 机制 | 实现方式 | 性能影响 |

|---|---|---|

| 状态标记法 | 数据库事务状态记录 | 中等 |

| 全局锁 | Seata内置全局锁 | 较高 |

| 业务唯一键 | 业务表设计时增加事务标识字段 | 最低 |

2. 资源隔离级别

Seata支持的隔离级别:

读已提交(Read Committed)

- 默认隔离级别

通过全局锁保证

SELECT * FROM account FOR UPDATE /*+ GlobalLock */

可重复读(Repeatable Read)

需要特殊配置

client.support.spring.datasource.autoproxy=false

隔离级别选择建议:

- 金融交易类:读已提交+业务校验

- 报表查询类:可重复读+版本号控制

- 高并发场景:读已提交+缓存降级

三、最佳实践

安全配置清单

必须项:

- 启用IP白名单

- 开启SSL通信

- 定期更换证书

推荐项:

# 控制台安全 console.user.username=admin console.user.password=加密密码 # 日志脱敏 log.exceptionRate=100

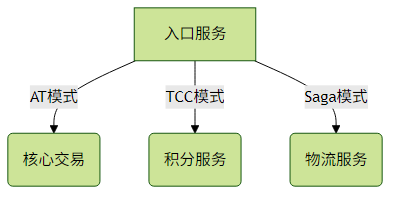

一致性保障方案

混合模式设计:

关键配置:

seata:

data-source-proxy-mode: AT

tcc:

fence:

enabled: true # 开启防悬挂

saga:

async: true # 异步补偿四、故障排查指南

常见问题处理

SSL握手失败:

- 检查证书有效期

- 验证协议版本(TLSv1.2+)

隔离级别冲突:

-- 查看当前锁情况 SELECT * FROM lock_table WHERE xid = 'xxx';悬挂事务处理:

// 手动修复示例 globalTransactionService.clean( xid, GlobalStatus.TimeoutRollbacking);

通过以上安全机制和一致性保障措施,Seata能在复杂分布式环境中提供可靠的事务服务。建议根据实际业务场景选择合适的防护等级。

评论已关闭