Sentinel安全防护机制解析:权限控制与策略设计

Sentinel安全防护机制深度解析:权限控制与防护策略设计

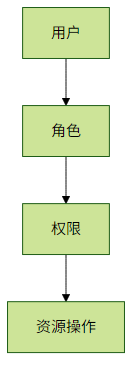

一、权限控制体系

1. 控制台RBAC权限体系

Sentinel控制台实现了基于角色的访问控制(RBAC)模型,通过三层权限结构保障管理安全:

核心角色定义:

- 管理员:拥有规则CRUD、用户管理、集群管理等全部权限

- 操作员:仅具备规则查看和有限修改权限(如阈值调整)

- 观察员:只读权限,可查看监控数据但不可修改规则

配置示例(通过application.properties):

# 启用鉴权

sentinel.auth.enabled=true

# 管理员账号配置

sentinel.auth.admin.username=admin

sentinel.auth.admin.password=sentinel123

sentinel.auth.admin.role=admin实践建议:

- 生产环境必须开启鉴权并修改默认密码

- 遵循最小权限原则分配角色

- 定期审计用户权限分配情况

2. 敏感API访问鉴权

Sentinel通过白名单+签名机制保护敏感API:

// 鉴权流程示例

public boolean authCheck(HttpServletRequest request) {

// 1. 检查IP白名单

if (!ipWhiteList.contains(request.getRemoteAddr())) {

return false;

}

// 2. 验证签名

String signature = request.getHeader("X-Sentinel-Signature");

String secretKey = getSecretKey(request.getParameter("app"));

return generateSignature(request, secretKey).equals(signature);

}关键防护点:

- 集群节点通信API(如/v1/flow/rule)

- 动态规则推送接口(/v2/api/setRules)

- 系统指标获取接口(/metric)

安全增强方案:

# 建议通过Nginx增加额外防护

location /sentinel-api/ {

allow 192.168.1.0/24;

deny all;

proxy_set_header X-API-Key $secret_key;

}二、防护策略安全设计

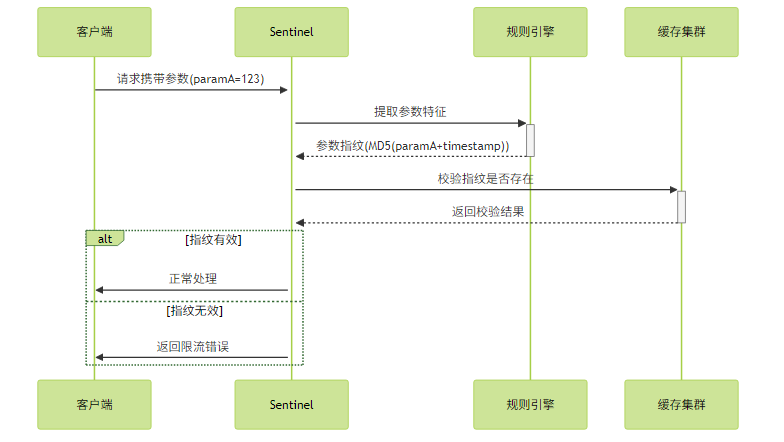

1. 热点参数规则防绕过

针对参数伪装攻击,Sentinel采用多层校验机制:

关键实现代码:

public Entry entryWithHotspotCheck(String resource, EntryType type, int count, Object... args) {

// 参数指纹生成

String paramFingerprint = DigestUtils.md5Hex(args[0] + System.currentTimeMillis()/60000);

if (!hotspotRuleCache.validateFingerprint(resource, paramFingerprint)) {

throw new HotspotParamBlockException();

}

return sph.entry(resource, type, count, args);

}防护建议:

- 对高频变更参数启用动态指纹校验

- 设置合理的TTL(建议1-5分钟)

- 结合业务特征添加二次验证(如用户画像)

2. 集群限频防伪造Token

集群模式下采用动态Token机制防止伪造:

Token生成算法:

token = HMAC-SHA256(secretKey,

resourceName +

timestamp/interval +

clientIP)验证流程:

- 时间窗口校验(容忍±1个interval)

- IP绑定验证(Token与请求IP匹配)

- 签名有效性校验

配置示例:

# cluster-server配置

cluster:

token:

secret-key: "dynamic_secret_2023"

validate-ip: true

interval-ms: 30000 # 30秒刷新周期异常处理策略:

public void handleTokenException(TokenException e) {

if (e instanceof TokenExpiredException) {

// 触发客户端Token刷新

refreshClusterToken();

} else if (e instanceof TokenInvalidException) {

// 记录安全事件并告警

securityMonitor.report(new SecurityEvent(e));

}

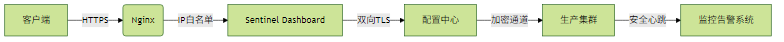

}三、综合防护方案设计

企业级安全架构示例:

关键配置项:

- 网络层:IP白名单 + 安全组策略

- 传输层:TLS1.3加密 + 证书双向认证

- 应用层:JWT令牌 + 请求签名

- 数据层:敏感配置加密存储

运维检查清单:

- [ ] 定期轮换加密密钥

- [ ] 审计日志保留≥180天

- [ ] 模拟攻击测试(如Token伪造尝试)

- [ ] 监控异常访问模式(如突发规则查询)

通过以上多层次的防护设计,可以有效保障Sentinel在生产环境中的安全稳定运行,既防止外部恶意攻击,又能避免内部误操作导致的系统风险。

评论已关闭