Arthas安全防护与权限控制实战指南

Arthas安全与权限控制实战指南

一、敏感操作防护机制

Arthas作为强大的诊断工具,其动态修改能力可能对生产环境造成风险,必须建立完善的防护机制。

核心防护策略:

命令白名单控制:通过

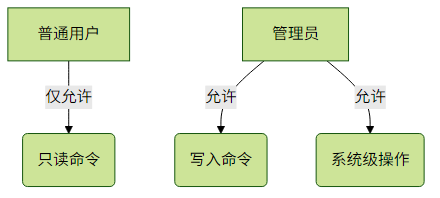

--disabled-commands参数禁用高危命令java -jar arthas-boot.jar --disabled-commands 'ognl,redefine,heapdump'- 权限分级执行:

实践建议:

- 生产环境默认禁用

redefine等危险命令 - 使用

auth命令开启简单认证(v3.6.0+) - 敏感操作前必须进行二次确认

二、权限管理最佳实践

1. 网络层隔离

# 只允许本地访问

java -jar arthas-boot.jar --telnet-port 0 --http-port -1

# 或限制IP访问(结合防火墙)

iptables -A INPUT -p tcp --dport 3658 -s 10.0.0.100 -j ACCEPT2. 用户权限控制

# arthas.properties

allowed.commands=sc,sm,jvm,thread

admin.users=user1:sha256hash,user2:sha256hash3. 操作审计方案

# 启用会话记录

options save-result true

# 查看历史命令

session -l三、生产环境安全规范

必须遵守的三原则:

- 最小权限原则:只授予必要权限

- 操作审计原则:所有命令留痕

- 临时生效原则:使用后立即退出

安全启动模板:

arthas-boot.jar \

--telnet-port 0 \ # 禁用Telnet

--http-port 8563 \ # 只开HTTP

--tunnel-server 'ws://安全网关' \ # 通过网关访问

--disabled-commands 'reset,redefine' \

--session-timeout 1800 # 30分钟自动退出四、网络通信加密配置

TLS加密方案(v3.6.0+):

# 生成证书

keytool -genkeypair -alias arthas -keyalg RSA \

-keystore arthas.keystore -validity 365

# 启动时加载

arthas-boot.jar --ssl-enabled true \

--ssl-key-store-file arthas.keystore \

--ssl-key-store-password 123456WebSocket安全配置:

# arthas-tunnel-server配置

security:

basic-auth:

username: admin

password: {bcrypt}$2a$10$N9qo8uLOickgx2ZMRZoMy...五、审计日志完整方案

1. 日志记录配置

# 日志保存路径

logger.file=/var/log/arthas/arthas.log

# 记录级别

logger.level=INFO

# 记录命令参数

trace.parameters=true2. 审计日志分析示例

-- 分析高危操作

SELECT * FROM arthas_log

WHERE command IN ('redefine','ognl')

ORDER BY execute_time DESC LIMIT 100;3. 告警规则配置

# ELK示例规则

alert:

- name: "危险命令执行"

condition: |

ctx._source.command == 'redefine'

actions:

- type: "email"

receivers: ["sec-team@company.com"]关键安全建议

- 网络隔离:通过VPC/安全组限制访问源

- 定期轮转:每月更新访问凭证

- 操作审批:高危命令需走审批流程

- 版本升级:及时修复CVE漏洞(如CVE-2021-30181)

通过以上措施,可以在享受Arthas强大诊断能力的同时,有效控制系统风险,满足企业级安全合规要求。

评论已关闭