MQTT安全最佳实践:加密、认证与客户端管理

MQTT安全机制:从传输加密到客户端管理的最佳实践

MQTT作为物联网领域的主流协议,其安全性设计直接影响整个系统的可靠性。本文将深入解析MQTT的三层安全防护体系,并提供可落地的实施方案。

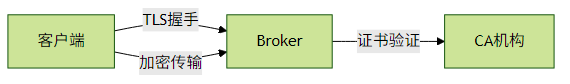

一、传输安全:TLS/SSL加密

1.1 加密与端口选择

MQTT支持两种主要端口:

- 1883端口:默认非加密端口,适用于内网安全环境

- 8883端口:TLS加密端口,必须用于公网通信

1.2 证书配置示例(Mosquitto)

# mosquitto.conf 关键配置

listener 8883

cafile /path/to/ca.crt

certfile /path/to/server.crt

keyfile /path/to/server.key

tls_version tlsv1.2实践建议:

- 始终优先使用TLS 1.2及以上版本

- 定期轮换证书(建议每90天)

- 禁用SSLv3等不安全协议

二、认证与授权机制

2.1 用户名/密码认证

// Paho客户端示例

MqttConnectOptions options = new MqttConnectOptions();

options.setUserName("device001");

options.setPassword("Passw0rd!".toCharArray());

client.connect(options);2.2 ACL访问控制

典型ACL规则格式(Mosquitto):

# 控制主题访问权限

user device001

topic read sensors/device001/+

topic write cmd/device001/#

user admin

topic readwrite #安全实践:

- 密码应使用PBKDF2等算法加密存储

- 遵循最小权限原则配置ACL

- 实现动态密码轮换机制

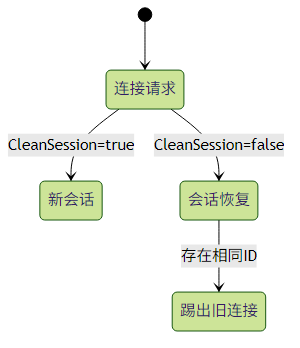

三、客户端ID管理策略

3.1 唯一性冲突处理

当客户端ID冲突时,Broker处理逻辑:

3.2 生产环境ID设计规范

推荐命名规则:

{项目代码}-{设备类型}-{MAC后4位}-{随机后缀}

示例:HVAC-TH01-A3B4-5C6D管理建议:

- 避免使用可预测的序列号

- 实现客户端ID注册白名单

- 监控异常ID重复连接

四、综合安全方案示例

企业级安全架构组合:

- 传输层:双向TLS认证(mTLS)

- 认证层:JWT令牌+OAuth 2.0

- 网络层:VPC隔离+安全组策略

// 高级安全连接示例

MqttConnectOptions options = new MqttConnectOptions();

options.setSocketFactory(SSLContext.getDefault().getSocketFactory());

options.setHttpsHostnameVerificationEnabled(false); // 自签名证书时

options.setAuthMethod("OAuth2");

options.setAuthData(jwtToken.getBytes());五、常见漏洞防护

DoS攻击:

- 限制每个IP的连接数

- 启用连接速率限制

主题注入:

# 安全的主题校验正则 if not re.match(r"^[a-z0-9/+#]+$", topic): raise InvalidTopicException()敏感信息泄露:

- 禁止$SYS主题公开访问

- 加密保留消息中的敏感数据

结语

MQTT安全需要纵深防御体系,建议定期进行:

- 渗透测试(特别关注MQTT over WebSocket)

- 安全配置审计

- 客户端证书更新演练

通过组合传输加密、严格认证和精细的权限控制,可以构建企业级的物联网安全通信平台。

评论已关闭