MQTT安全机制全解析:加密、认证与客户端管理

MQTT安全机制深度解析:从传输加密到客户端管理

MQTT作为物联网领域的主流协议,其安全机制直接关系到整个系统的可靠性。本文将深入剖析MQTT的安全体系,涵盖传输层安全、认证授权机制以及客户端管理三大核心领域。

一、传输安全:TLS/SSL加密与端口策略

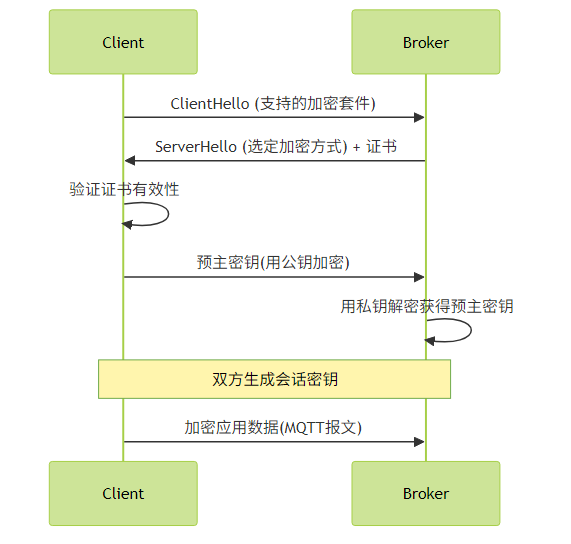

1.1 TLS/SSL加密原理

MQTT协议本身是明文传输的,TLS/SSL加密为数据传输提供了端到端的安全保障:

实践建议:

- 优先使用TLS 1.2/1.3版本

- 定期更新证书(推荐Let's Encrypt免费证书)

- 禁用弱加密套件(如RC4、DES)

1.2 端口选择策略

MQTT标准端口使用规范:

| 端口号 | 用途 | 安全级别 |

|---|---|---|

| 1883 | 默认非加密端口 | 不安全 |

| 8883 | 默认TLS加密端口 | 安全 |

| 443 | HTTPS/WebSocket端口 | 安全 |

配置示例(Mosquitto):

# 非加密监听

listener 1883

# TLS加密监听

listener 8883

cafile /path/to/ca.crt

certfile /path/to/server.crt

keyfile /path/to/server.key二、认证与授权机制

2.1 用户名/密码认证

虽然MQTT协议支持密码认证,但需要注意:

- 密码以明文传输(必须配合TLS使用)

- 建议使用PBKDF2或bcrypt等算法存储密码哈希

ACL配置示例:

# 密码文件格式

username:password_hash

# ACL规则示例

user device001

topic read sensors/device001/+

topic write cmd/device001/#

user admin

topic #2.2 进阶认证方案

- X.509证书认证:客户端使用证书双向验证

- OAuth 2.0:适用于云平台集成

- JWT令牌:临时访问凭证管理

实践建议:

- 生产环境禁用匿名访问(

allow_anonymous false) - 实现密码轮换机制(如每月更新)

- 敏感操作需要二次认证

三、客户端ID管理策略

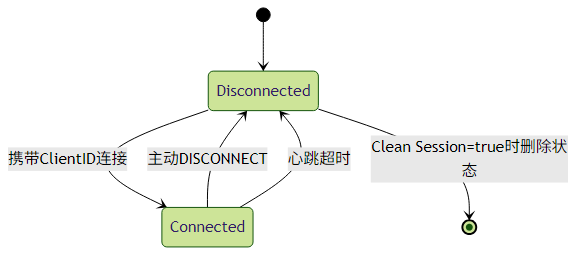

3.1 唯一性约束机制

MQTT Broker对Client ID的处理方式:

| Broker类型 | 冲突处理策略 |

|---|---|

| Mosquitto | 新连接踢掉旧连接 |

| EMQX | 可配置拒绝新连接或踢旧连接 |

| AWS IoT Core | 完全禁止重复ID连接 |

Java客户端示例:

// 最佳实践:设备唯一标识+随机后缀

String deviceId = "SN-12345";

String clientId = deviceId + "-" + UUID.randomUUID().toString().substring(0,8);

MqttClient client = new MqttClient(brokerUrl, clientId);3.2 安全实践建议

命名规范:

- 避免使用可预测的序列(如递增数字)

- 包含设备标识和随机因子

- 生命周期管理:

审计监控:

- 记录Client ID的首次出现时间

- 监控异常连接行为(如频繁ID更换)

四、综合安全方案设计

4.1 安全等级矩阵

| 安全措施 | 低风险环境 | 中风险环境 | 高风险环境 |

|---|---|---|---|

| TLS加密 | 可选 | 必须 | 必须 |

| 客户端证书 | 不需要 | 推荐 | 必须 |

| ACL细粒度控制 | 基础 | 详细 | 详细 |

| 客户端ID审计 | 无 | 记录 | 实时监控 |

4.2 异常处理流程

try {

client.connect(options);

} catch (MqttSecurityException e) {

// 认证失败处理

logger.error("Auth failed: " + e.getMessage());

retryWithBackoff();

} catch (MqttException e) {

// 网络异常处理

if (e.getReasonCode() == MqttException.REASON_CODE_CLIENT_EXCEPTION) {

handleClientIdConflict();

}

}五、特别注意事项

固件设备限制:

- 资源受限设备可考虑PSK(预共享密钥)方式

- 低功耗设备调整心跳间隔(如120-300秒)

云平台差异:

- AWS IoT Core要求每个设备使用唯一证书

- 阿里云物联网平台支持一机一密

协议版本选择:

- MQTT 5.0新增增强认证框架

- 3.1.1版本需要自行实现安全扩展

通过合理组合传输加密、认证授权和客户端管理三大机制,可以构建适应不同安全需求的MQTT通信体系。实际部署时应根据设备能力和业务风险进行分级安全配置。

评论已关闭