MQTT安全机制:加密传输与客户端管理指南

MQTT安全机制:从传输加密到客户端管理

1. 传输安全:保护数据不被窃听

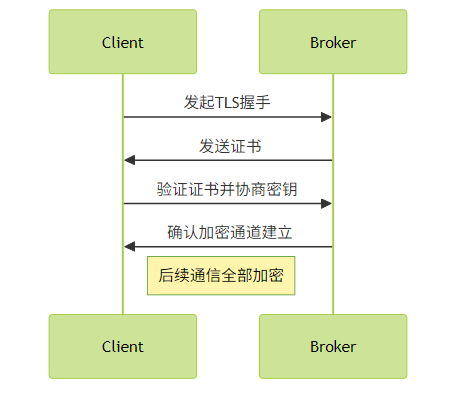

TLS/SSL加密

MQTT支持通过TLS/SSL加密通信内容,这是防止中间人攻击的基础手段。加密后的数据即使被截获也无法被解读。

实践建议:

- 使用TLS 1.2或更高版本

- 定期更新服务器证书

- 禁用不安全的加密套件(如RC4、DES)

端口选择

- 1883:默认非加密端口,适用于内网安全环境

- 8883:标准加密端口,必须配合TLS使用

- 443:有时用于MQTT over WebSocket,可绕过防火墙限制

配置示例(Mosquitto):

listener 8883

certfile /path/to/cert.pem

keyfile /path/to/key.pem

tls_version tlsv1.22. 认证与授权:控制访问权限

用户名/密码认证

虽然MQTT协议支持明文密码传输,但强烈建议仅在TLS通道中使用。

// Paho客户端示例

MqttConnectOptions options = new MqttConnectOptions();

options.setUserName("device001");

options.setPassword("s3cr3t".toCharArray());安全建议:

- 密码长度至少12位

- 使用BCrypt等算法存储密码哈希值

- 定期轮换密码

ACL(访问控制列表)

ACL定义哪些客户端可以发布/订阅特定主题。以下是EMQX的ACL规则示例:

# 允许admin发布所有主题

{allow, {user, "admin"}, publish, ["#"]}.

# 允许设备发布自己的数据主题

{allow, {user, "%u"}, publish, ["devices/%u/data"]}.

# 拒绝其他所有操作

{deny, all}.最佳实践:

- 遵循最小权限原则

- 使用主题命名空间隔离不同客户端的权限

- 定期审计ACL规则

3. 客户端ID管理

唯一性约束

MQTT要求客户端ID在Broker上唯一,冲突处理方式取决于Clean Session标志:

Clean Session=true:新连接会强制断开旧连接Clean Session=false:新连接会被拒绝

冲突处理方案:

# 自动生成唯一ID示例

import uuid

def generate_client_id(prefix):

return f"{prefix}-{uuid.uuid4().hex[:8]}"设备标识建议:

- 生产环境使用设备MAC地址或序列号

- 测试环境使用UUID

- 避免使用可预测的递增ID

安全增强措施

证书双向认证

除了服务器证书,还可以要求客户端提供证书:

# Mosquitto配置

require_certificate true

use_identity_as_username true网络层防护

- 使用防火墙限制访问IP范围

- 启用Broker的DoS防护功能

- 监控异常连接尝试

常见漏洞与防护

| 漏洞类型 | 风险等级 | 防护措施 |

|---|---|---|

| 明文密码传输 | 高危 | 强制使用TLS |

| 弱密码 | 中危 | 密码复杂度策略 |

| 主题遍历 | 中危 | 严格的ACL控制 |

| 客户端ID欺骗 | 低危 | 客户端证书认证 |

| 协议洪水攻击 | 高危 | 启用速率限制 |

总结

MQTT的安全机制需要多层次配合:

- 传输层:TLS加密确保数据机密性

- 认证层:强密码或证书验证身份

- 授权层:ACL控制最小必要权限

- 管理层:客户端ID和会话管理

完整安全配置清单:

- [ ] 启用TLS 1.2+

- [ ] 关闭默认1883端口

- [ ] 设置强密码策略

- [ ] 配置细粒度ACL

- [ ] 实现客户端证书认证(可选)

- [ ] 启用连接速率限制

- [ ] 定期更新服务器证书

通过以上措施,可以构建企业级的MQTT安全通信环境,满足大多数物联网场景的安全需求。

评论已关闭