MySQL安全与管理指南:权限控制与加密配置

MySQL安全与管理全攻略:从权限控制到防火墙配置

一、用户与权限管理

MySQL的用户权限系统是保护数据安全的第一道防线,合理的权限分配能有效降低数据泄露风险。

用户管理基础

-- 创建用户

CREATE USER 'app_user'@'192.168.1.%' IDENTIFIED BY 'ComplexP@ssw0rd!';

-- 修改密码

ALTER USER 'app_user'@'192.168.1.%' IDENTIFIED BY 'NewP@ssw0rd!';

-- 删除用户

DROP USER 'old_user'@'localhost';权限分配最佳实践

MySQL采用"最小权限原则",只授予用户必要的权限:

-- 授予特定数据库的只读权限

GRANT SELECT ON inventory.* TO 'report_user'@'%';

-- 授予特定表的CRUD权限

GRANT SELECT, INSERT, UPDATE, DELETE ON orders.order_details TO 'order_mgr'@'10.0.0.%';

-- 查看用户权限

SHOW GRANTS FOR 'app_user'@'192.168.1.%';权限层级说明:

- 全局权限:

*.* - 数据库权限:

database.* - 表权限:

database.table - 列权限:可细化到特定列

角色管理(MySQL 8.0+)

-- 创建角色

CREATE ROLE 'read_only', 'data_mgr';

-- 为角色分配权限

GRANT SELECT ON *.* TO 'read_only';

GRANT SELECT, INSERT, UPDATE, DELETE ON app_db.* TO 'data_mgr';

-- 将角色分配给用户

GRANT 'read_only' TO 'report_user1'@'%', 'report_user2'@'%';

SET DEFAULT ROLE 'read_only' TO 'report_user1'@'%';实践建议:

- 避免使用

%作为主机名,尽量限制IP范围 - 定期审计用户权限(

mysql.user表) - 密码策略:启用

validate_password组件 - 重要操作使用

WITH GRANT OPTION要谨慎

二、数据加密

1. 传输层加密(SSL)

-- 检查SSL支持

SHOW VARIABLES LIKE '%ssl%';

-- 要求特定用户必须使用SSL连接

ALTER USER 'secure_user'@'%' REQUIRE SSL;

-- 更严格的要求(X509证书)

ALTER USER 'secure_user'@'%' REQUIRE X509;配置my.cnf启用SSL:

[mysqld]

ssl-ca=/etc/mysql/ca.pem

ssl-cert=/etc/mysql/server-cert.pem

ssl-key=/etc/mysql/server-key.pem实践建议:

- 生产环境应强制使用SSL

- 定期更新SSL证书

- 使用TLS 1.2或更高版本

2. 数据加密函数

MySQL提供多种加密函数:

-- 不可逆加密

SELECT SHA2('secret_data', 256); -- 返回64字符哈希值

-- 可逆加密

SELECT AES_ENCRYPT('card_number', 'encryption_key');

SELECT AES_DECRYPT(encrypted_data, 'encryption_key') FROM payments;

-- 随机值生成

SELECT UUID(); -- 通用唯一标识符3. 透明数据加密(TDE)

MySQL企业版支持TDE,社区版可通过Keyring插件实现:

-- 安装Keyring插件

INSTALL PLUGIN keyring_file SONAME 'keyring_file.so';

-- 配置my.cnf

[mysqld]

early-plugin-load=keyring_file.so

keyring_file_data=/var/lib/mysql-keyring/keyring实践建议:

- 敏感数据列单独加密

- 加密密钥与数据库分开存储

- 定期轮换加密密钥

三、审计日志

-- 企业版审计日志

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- 社区版替代方案(通用日志)

SET GLOBAL general_log = 'ON';

SET GLOBAL general_log_file = '/var/log/mysql/mysql-general.log';审计策略示例:

[mysqld]

audit_log_format=JSON

audit_log_policy=ALL

audit_log_rotate_on_size=100000000

audit_log_rotations=5实践建议:

- 只记录必要事件,避免性能影响

- 日志文件设置适当权限(600)

- 使用专用账户分析日志

- 定期归档和清理旧日志

四、SQL注入防护

防御措施

预处理语句(最佳实践):

// Java示例 String sql = "SELECT * FROM users WHERE username = ? AND password = ?"; PreparedStatement stmt = conn.prepareStatement(sql); stmt.setString(1, username); stmt.setString(2, password);输入验证:

-- 使用正则表达式验证 SELECT * FROM products WHERE product_name REGEXP '^[A-Za-z0-9 ]+$';最小权限原则:

-- 应用账户不应有管理员权限 GRANT SELECT, INSERT ON shop.products TO 'web_app'@'%';启用安全模式:

[mysqld] safe-updates sql_mode=STRICT_TRANS_TABLES,NO_ENGINE_SUBSTITUTION

检测工具

- MySQL Enterprise Firewall

- sqlmap(用于渗透测试)

- OWASP ZAP

五、防火墙配置

1. 系统防火墙

# 只允许特定IP访问3306端口

iptables -A INPUT -p tcp --dport 3306 -s 192.168.1.0/24 -j ACCEPT

iptables -A INPUT -p tcp --dport 3306 -j DROP2. MySQL企业防火墙

-- 安装防火墙插件

INSTALL PLUGIN mysql_firewall SONAME 'mysql_firewall.so';

-- 训练模式学习合法SQL

CALL mysql.sp_set_firewall_mode('app_user@%', 'RECORDING');

-- 切换到防护模式

CALL mysql.sp_set_firewall_mode('app_user@%', 'PROTECTING');3. 连接限制

[mysqld]

max_connections = 200

max_user_connections = 30

wait_timeout = 300网络安全建议:

- MySQL服务不应暴露在公网

- 使用SSH隧道或VPN访问

- 考虑使用数据库网关

- 定期扫描开放端口

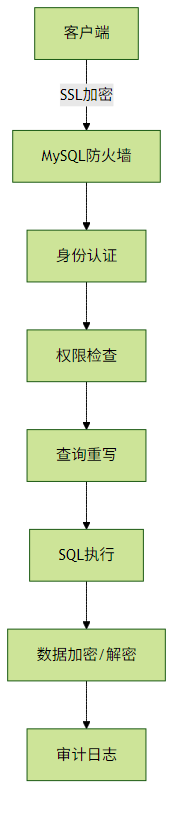

安全架构示意图

总结 checklist

- [ ] 所有用户使用强密码并定期更换

- [ ] 实施最小权限原则

- [ ] 启用SSL/TLS加密连接

- [ ] 敏感数据加密存储

- [ ] 启用并监控审计日志

- [ ] 应用程序使用预处理语句

- [ ] 配置网络防火墙限制访问

- [ ] 定期进行安全审计和漏洞扫描

通过实施这些安全措施,可以显著提高MySQL数据库的安全性,保护企业核心数据资产。记住,安全是一个持续的过程,需要定期审查和更新防护策略。