Redis安全机制全解析:认证、ACL与加密配置

Redis安全特性深度解析:从基础认证到高级防护

Redis作为高性能的内存数据库,其安全性至关重要。本文将全面剖析Redis的安全机制,包括基础认证、访问控制、加密通信和危险命令防护等关键特性。

1. 基础认证机制:requirepass配置

概念解析

Redis最简单的安全防护是通过requirepass配置项设置密码认证。启用后,客户端需要执行AUTH <password>命令才能进行操作。

# redis.conf配置示例

requirepass your_strong_password_123实践示例

# 客户端连接后认证

redis-cli

127.0.0.1:6379> AUTH your_strong_password_123

OK

127.0.0.1:6379> SET key1 value1

OK实践建议

- 密码复杂度:至少16位,包含大小写字母、数字和特殊字符

- 定期轮换:每3个月更换一次密码

- 配置保护:确保redis.conf文件权限为600

2. ACL(Redis 6.0+):基于用户的访问控制

概念解析

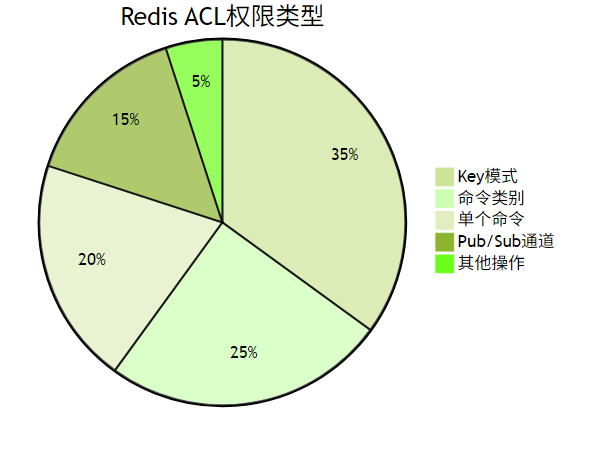

Redis 6.0引入的ACL系统提供更细粒度的权限控制,支持:

- 多用户管理

- 命令级别的权限控制

- Key模式的访问限制

实践示例

# 创建管理员用户

ACL SETUSER admin on >adminpass ~* +@all

# 创建只读用户

ACL SETUSER reader on >readerpass ~cache:* ~session:* +get +hget +smembers

# 查看用户列表

ACL LIST权限分类

实践建议

- 最小权限原则:只授予必要的权限

- 生产环境禁用default用户

- 使用ACL文件持久化规则

3. TLS支持(Redis 6.0+):加密通信

概念解析

Redis 6.0开始原生支持TLS加密,保护数据传输安全,防止中间人攻击。

配置示例

# redis.conf

tls-port 6380

tls-cert-file /path/to/redis.crt

tls-key-file /path/to/redis.key

tls-ca-cert-file /path/to/ca.crt客户端连接

redis-cli --tls --cert ./redis.crt --key ./redis.key --cacert ./ca.crt -p 6380实践建议

- 使用有效的CA签名证书

- 定期更新证书(建议1年)

- 禁用旧版TLS协议(仅允许TLS 1.2+)

4. 命令重命名:禁用危险命令

高危命令列表

| 命令 | 风险等级 | 潜在危害 |

|---|---|---|

| FLUSHALL | 致命 | 清空所有数据 |

| CONFIG | 高危 | 可修改服务器配置 |

| KEYS | 中高危 | 阻塞服务,影响性能 |

| SHUTDOWN | 致命 | 关闭Redis服务 |

配置示例

# redis.conf

rename-command FLUSHALL ""

rename-command CONFIG "CONFIG-9F3A7B"

rename-command KEYS "KEYS-READONLY"实践建议

- 生产环境必须禁用FLUSHALL/FLUSHDB

- 限制CONFIG命令仅管理员可用

- 用SCAN替代KEYS命令

综合安全配置清单

网络层防护

- 绑定指定IP(bind 127.0.0.1)

- 启用防火墙规则

- 使用非默认端口

运维安全

# 保护模式开启(默认) protected-mode yes # 限制最大内存 maxmemory 16gb # 禁用THP(透明大页) echo never > /sys/kernel/mm/transparent_hugepage/enabled监控审计

- 启用慢查询日志(slowlog-log-slower-than 10000)

- 记录认证日志(logfile /var/log/redis/redis.log)

结语

Redis安全需要多层次防御:

- 认证层:强密码+ACL控制

- 传输层:TLS加密通信

- 命令层:禁用危险操作

- 运维层:定期审计与监控

通过合理配置这些安全特性,可以构建企业级的Redis安全防护体系,在保证性能的同时满足安全合规要求。